Проверка ЭЦП на Госуслугах | Как проверить электронную подпись на госуслугах — Удостоверяющий центр СКБ Контур

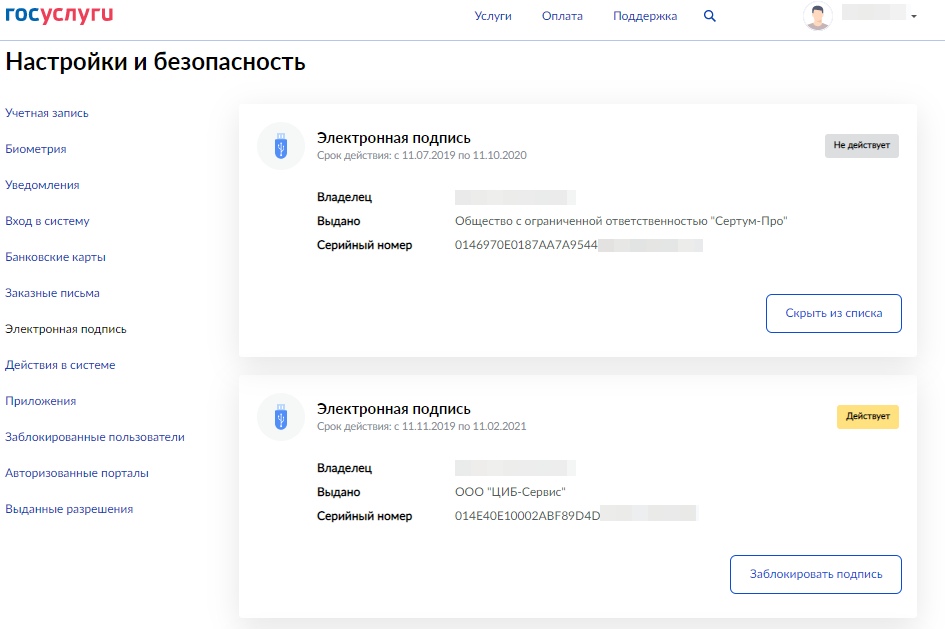

Электронные подписи (ЭП или ЭЦП) с вашим именем, а точнее их сертификаты, теперь отображаются в личном кабинете на Госуслугах. Портал показывает информацию о действующих и недействующих сертификатах ЭП: серийный номер, срок действия и удостоверяющий центр, выдавший сертификат.

Также Госуслуги присылают оповещения о действиях с сертификатом ЭП на ваше имя, если сертификат выпущен, использовался для входа на портал или у него скоро закончится срок действия. Оповещения приходят в виде смс или писем на электронную почту — по телефону или e-mail, которые указаны в вашем профиле на портале.

Зачем нужна проверка электронной подписи на сайте Госуслуг

Сервис проверки выпущенных сертификатов поможет, если вы подозреваете, что кто-то мог получить сертификат вместо вас. Например, недавно потеряли паспорт или оставили его скан на подозрительном сайте, а значит кто-то мог использовать данные документа в корыстных целях.

На Госуслугах вы увидите, если кто-то выпустит сертификат на ваше имя. Этот сертификат вы сможете отозвать, тогда им не смогут воспользоваться посторонние. Подробнее о том, как защищаться от махинаций с электронной подписью, мы рассказывали в статье.

«Сфера электронной подписи становится еще более надежной и безопасной. Теперь возможность бороться с мошенниками есть не только у удостоверяющих центров и регулятора, но и у каждого человека. Получив уведомление от Госуслуг о незнакомом сертификате, пользователь может отозвать сертификат и помешать мошеннику еще до того, как произойдут махинации»,— отмечает руководитель Удостоверяющего центра Контура Сергей Казаков.

Инструкция по проверке ЭЦП на Госуслугах

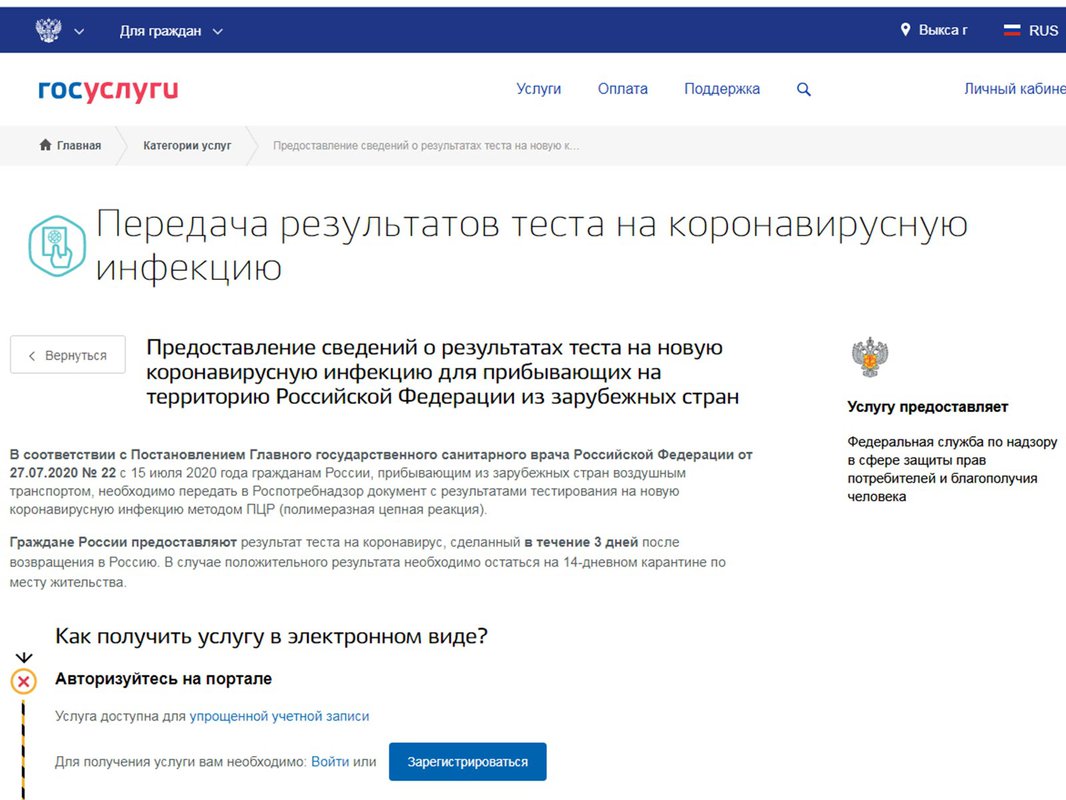

Проверить сертификаты ЭП можно, если у вас есть подтвержденная учетная запись на портале. Зайдите в личный кабинет на gosuslugi.ru, нажмите на свое имя — откроется меню учетной записи, выберите в нем строку «Настройки и безопасность». На открывшейся странице выберите раздел «Электронная подпись». В нем отобразятся все сертификаты на ваше имя. Раздел можно найти только на портале, в мобильном приложении Госуслуг он недоступен.

На открывшейся странице выберите раздел «Электронная подпись». В нем отобразятся все сертификаты на ваше имя. Раздел можно найти только на портале, в мобильном приложении Госуслуг он недоступен.

Если в разделе отображаются сертификаты, которые вы не получали, то это повод забеспокоиться. Сперва уточните у руководителя, бухгалтера или сотрудника, ответственного за обращение с электронными подписями, не оформляла ли ваша организация эту электронную подпись на вас. Если нет, то, возможно, кто-то незаконно получил сертификат на ваше имя. В этом случае сертификат электронной подписи нужно отозвать — подпись перестанет действовать, и никто не сможет ей воспользоваться.

Чтобы отозвать сертификат, обратитесь в УЦ, который его выпустил. Скорее всего, вам понадобится прийти в офис УЦ с паспортом и написать заявление на отзыв. В течение 12 часов сертификат отзовут — проверить это можно на сайте удостоверяющего центра, там ежедневно публикуется перечень отозванных сертификатов.

Редко в сервисе проверки могут возникать ошибки, например, не отобразится сертификат, который у вас есть. Сообщите об этом в техподдержку портала, она поможет устранить недочеты.

Если у вас еще нет электронной подписи, вы можете ее оформить у нас. Получите подпись для ведения бизнеса, участия в торгах, сдачи отчетности или подписания договоров в электронном виде.

Получить электронную подпись

Проверка ЭЦП на портале Госуслугах: пошаговая инструкция

Проверка электронной подписи позволяет установить подлинность документа и определить его подписанта. Возможность проверить ЭЦП (ЭП) реализована на официальном государственном портале. Но далеко не все пользователи знают, как воспользоваться этой услугой.

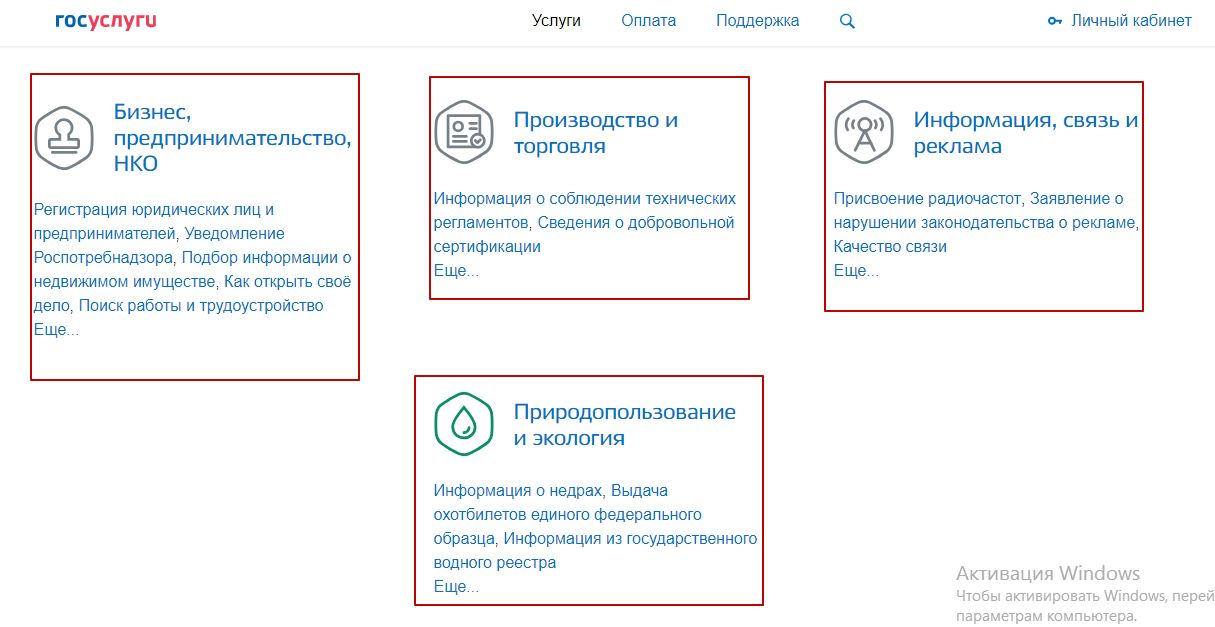

Как найти сервис проверки ЭЦП онлайн на сайте Госуслуг

Портал Госуслуги предназначен для предоставления различных государственных услуг. На нем организовано взаимодействие практически со всеми госорганами по самым разным вопросам в режиме онлайн без необходимости личного посещения. Существует на нем и возможность проверки подписи.

Существует на нем и возможность проверки подписи.

В новой версии портала возможность проверять ЭП не была полноценно реализована. Пользователю для получения этой услуги придется воспользоваться старым интерфейсом. Будет ли реализована проверка цифровой подписи на обновленном портале, неизвестно. Разработчики не раскрывают данную информацию.

Замечание. Наличие учетной записи на портале для использования функции проверки электронной подписи не требуется.

Пошаговая инструкция по проверке ЭЦП на портале Госуслуги

Пользователь может самостоятельно выполнить проверку ЭП на портале. Для этого ему понадобится компьютер с доступом к интернету и установленным браузером, а также сертификат ЭП на защищенном носителе или в виде файла.

Для доступа к сервису проверки нужно выполнить 3 действия:

- Открыть старую версию портала. Для этого можно воспользоваться поисковыми системами.

- Перейти к разделу «Справочная информация». Ссылка на него расположена внизу страницы.

- Нажать на кнопку «Электронная подпись». Она расположена в правом меню страницы со справочной информацией.

Разновидности проверок на сайте Госуслуг

Сервис на портале Госуслуги позволяет подтвердить ЭП в режиме онлайн. Всего на сервисе доступно 3 основных вида проверки:

- сертификата;

- документа с прикрепленной ЭП;

- документа с отсоединенной ЭП.

Важно понимать, что услуги на сервисе являются информационными. Полученную информацию нельзя использовать для доказательства в суде.

Проверка сертификата

Сервис позволяет убедиться, является ли сертификат, выданный аккредитованным УЦ, подлинным или нет. Для осуществления проверки необходимо выбрать сертификат, размещенный на компьютере или защищенном носителе, а также подтвердить запрос с помощью защитного кода.

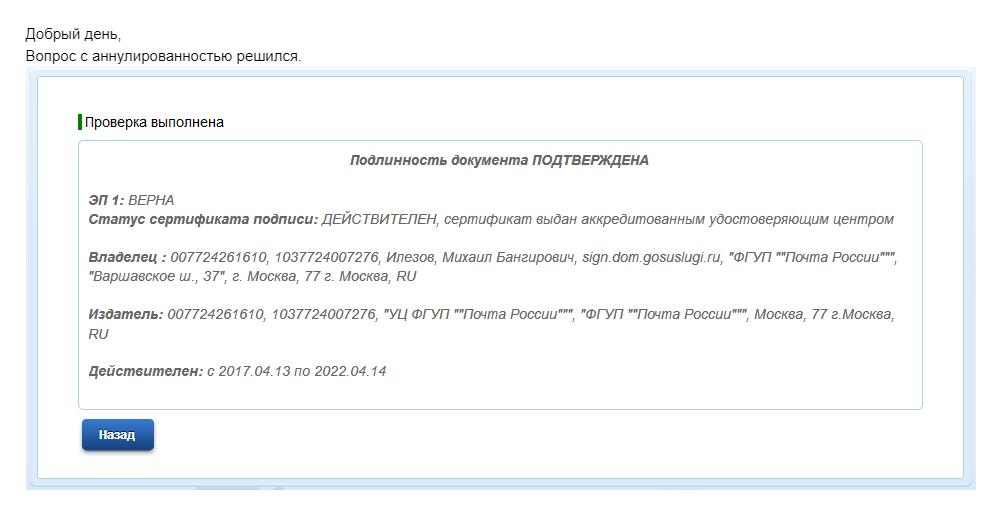

После загрузки сертификата и его проверки будет предоставлена информация о владельце ЭП, сроках ее действия и данных УЦ, осуществившего выпуск ЭП.

Проверка электронного документа с ЭП

Если требуется проверить подлинность присоединенной ЭП в документе, то можно также воспользоваться сервисом на портале Госуслуги. Для этого надо выбрать в меню способ проверки «Подтверждение подлинности ЭП электронного документа», а затем загрузить файл и ввести защитный код. После проведения необходимых процедур сервис покажет информацию о результатах.

Проверка документа и отсоединенной подписи

В некоторых случаях документы подписывают отсоединенной подписью. При этом получается 2 файла – документ и ЭП. Для проведения проверки в сервисе нужно загрузить их оба, а затем ввести защитный код с картинки. После нажатия на кнопку «Проверить» система покажет информацию о результатах.

Сервис Госуслуги – один из самых простых способов проверить подлинность ЭП. Он полностью бесплатен для пользователя и не требует регистрации. Но необходимо понимать, что существуют также и альтернативные варианты проведения проверки, в т.

Как проверить ЭЦП

С вступлением в силу закона об «Электронной подписи» все документы, требующие личной подписи и мокрой печати, можно отправлять по электронной почте. Сфера использования электронных цифровых подписей (ЭЦП) не ограничивается подачей в контролирующие органы необходимой отчетности и визированием юридических документов. Сейчас многие активные пользователи интернета используют ЭЦП для совершения гражданско-правовых сделок, а также для подтверждения аутентичности электронных писем.

Для чего необходима проверка электронной подписи

При получении любого документа с использованием ЭЦП необходимо проверить ее аутентичность. Подтверждение подлинности электронной подписи сродни графологической экспертизе. После проверки вы сможете:

- идентифицировать лицо, подписавшее документ;

- быть уверенным, что респондент подписал документ не случайно;

- использовать ЭЦП, как доказательство при отказе респондента от подписи;

- определить целостность и достоверность документа.

Электронная подпись может находиться непосредственно в теле документа или поставляться к нему отдельным файлом. В зависимости от способа исполнения ЭП может выглядеть как картинка, цифровой ряд или не иметь визуального решения.

Как проверить ЭЦП документа

Проверка электронной подписи производится несколькими способами, наиболее распространенными из которых являются:

- С помощью инструментария специализированного ПО.

- На сайте госуслуг.

- Самостоятельно, по значению хеш-функций.

- Самостоятельно, средствами Microsoft Word.

Важно! Следует учесть, что самостоятельная проверка подлинности ЭП требует наличия специализированных утилит и вычислительных мощностей. Процесс это достаточно сложный, поэтому в этой публикации рассматриваться не будет.

Проверка подлинности ЭП программным комплексом «Крипто АРМ»

Программа «Крипто АРМ» предназначена для создания и проверки подлинности прикрепленной ЭЦП. Для проверки следует приобрести данную утилиту на сайте разработчика или скачать бесплатную версию «Старт». После установки и настройки данного ПО следует:

- Открыть вкладку Файл, в которой выбрать строку «Проверить подпись».

- В открывшемся окне «Добавить файл», если вы намерены проверить ЭП одного документа. Если необходимо проверить подписи целой папки с документами, следует выбрать «Добавить папку». После добавления следует нажать «Далее» и ждать результата проверки.

- После окончания проверки появится окно результата.

Важно! Программный комплекс «Крипто АРМ» может проверять аутентичность квалифицированных электронных подписей, выданных аккредитованным удостоверяющим центром.

Проверка подлинности ЭЦП на сайте Государственных услуг

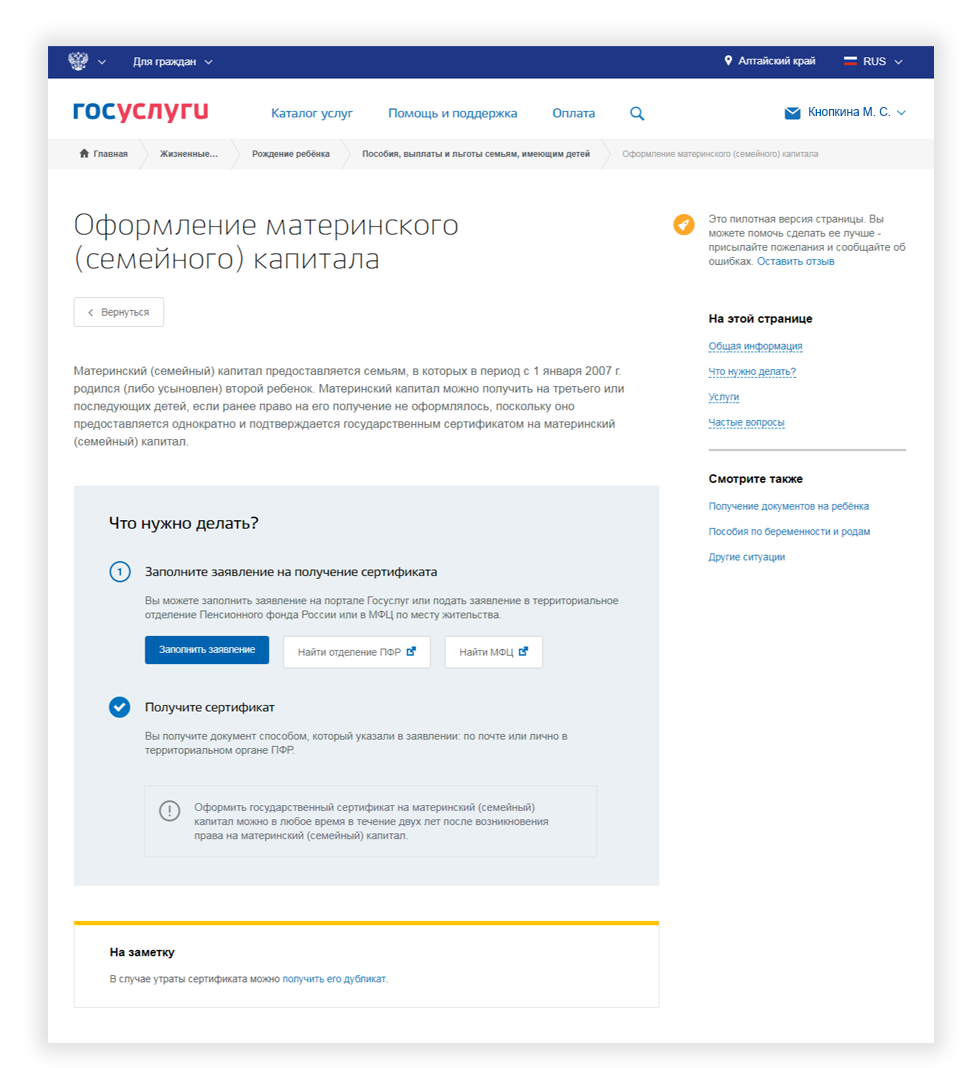

Сайт госуслуг дает возможность (без установки специализированного ПО) проверить подлинность присоединенной и отсоединенной ЭП в формате PKCS#7, проверить ЭЦП на аутентичность по значению хеш-функций, а также подтвердить аутентичность сертификата электронной подписи, выданной одним из аккредитованных удостоверяющих центров. Наиболее простым способом проверки подлинности электронной подписи является проверка предоставленного подписантом сертификата открытого ключа. Интерфейс ресурса http://www.gosuslugi.ru/pgu/edsдружелюбен и прост для использования.

- Для проверки сертификата следует перейти на сайт госуслуг. В главном окне выбрать, что именно вы будете проверять.

- Для проверки подлинности сертификата необходимо нажать клавишу «Загрузить файл», выбрать необходимый сертификат, после чего ввести капчу и нажать клавишу «Проверить».

- Проверка ЭЦП, прикрепленной к документу, делается также просто, как и проверка сертификата. Для этого следует нажать клавишу «Загрузить файл», выбрать необходимый документ, ввести цифровой код на изображении и нажать кнопку «Проверить».

- Для проверки отсоединенной электронной подписи загрузить документ, отдельно загрузить файл подписи, ввести капчу и нажать кнопку проверки.

Для проверки аутентичности отсоединенной ЭП по значению хеш-функций потребуется специальная утилита, которую можно скачать на сайте Государственных услуг. В поле «Выбор документа» необходимо загрузить файл подписи. В поле значения хеш-функций нужно вставить шестнадцатизначный код, который выдаст загруженная утилита. После ввода капчи и необходимо нажать клавишу «Проверить». В результате на экране отобразится сравнение значений.

Как видите, проверить подлинность ЭЦП на сайте госуслуг достаточно просто. После успешной проверки, вы получите данные о владельце ЭП, сроках ее действия и органе, выдавшем данную электронную подпись.

После успешной проверки, вы получите данные о владельце ЭП, сроках ее действия и органе, выдавшем данную электронную подпись.

подтверждение и проверка подлинности электронной подписи (ЭЦП)

Электронная цифровая подпись официально на территории РФ была введена недавно, но получила широкое распространение благодаря легкости в использовании, надежности и полной юридической силе. Проверить документы, заверенные ЭП и подтвердить их подлинность можно через портал государственных услуг. Также можно подтвердить и саму электронную подпись для последующего использования с ресурсами сайта.

Подтверждение ЭЦП

Электронный документооборот сегодня используется как физическими, так и юридическими лицами в рамках действующего законодательства. Федеральный закон предписывает также обязательную проверку электронной подписи, проводимую для:

- определения достоверности ЭД;

- установления личности владельца сертификата ЭЦП;

- подтверждения отправки документа;

- установления неизменности документа после его заверения.

Проверить цифровую подпись можно только через специальный сервис. Объясняется это сложностью криптографических алгоритмов при формировании ЭП. Один из простых и доступных способов проверки электронной подписи — это портал Госуслуги.

Основные этапы

Для проверки ЭЦП через официальный портал госуслуг потребуется:

- наличие ПК с доступом в Интернет;

- интернет-браузер;

- носитель или файл с ЭЦП.

Первый шаг — переход на портал gosuslugi.ru. Иногда у пользователей возникают проблемы с новой версией сайта, поскольку еще не все возможности реализованы полностью. Старая версия портала доступна по адресу — gosuslugi.ru/pgu/.

Далее пользователю нужно найти раздел «Справочная информация»:

В новом окне выбрать «Электронная подпись»:

В открывшемся рабочем поле представлены варианты подтверждения электронной подписи:

На сайте госуслуг можно проверить онлайн следующие данные:

- сертификат ЭЦП, и получить информацию о владельце подписи, УЦ, выдавшем сертификат и дату окончания действия сертификата;

- электронный документ для установления факта подлинности электронной подписи и файла;

- подтвердить отсоединенную подпись при помощи специальных утилит.

Проверка производится бесплатно и не требует предварительной регистрации или наличия учетной записи.

Проверка сертификата

Проверка подлинности сертификата ключа электронной подписи проходит в несколько шагов. Необходимо лишь:

- нажать на активную кнопку «Сертификат»;

- выбрать «Загрузить файл».

Тут нужно выбрать с ПК или подключенного внешнего носителя сертификат, после чего подтвердить действие.

- ввести код с картинки;

- нажать на кнопку «Проверить».

Проверка сертификата занимает несколько секунд, после чего выдается имеющаяся в базе информация.

Проверка подлинности электронного документа

Проверить ЭЦП на сайте можно и в теле уже созданного электронного документа. Сделать это просто:

- выбрать пункт «Электронного документа ЭП»;

- загрузить через окно загрузки нужный документ с ПК или электронного носителя;

- ввести с картинки код проверки и подтвердить действие, нажав на кнопку «Проверить».

После проверки документа в новом окне появится интересующая информация.

Проверка отсоединенной ЭП

Отсоединенной ЭП называют отдельный файл, прилагающийся к документу. Для ее проверки используют либо автоматический вариант на портале, либо возможности портала по подтверждению электронной подписи по итоговому значению хэш-функции.

Автоматически проверка начинается с выбора в меню проверки сноски с «Проверить в формате PKCS#7»:

В открывшемся рабочем окне необходимо произвести загрузку документа и файла с ЭП:

Затем ввести подтверждающий код с картинки и нажать «Проверить».

Второй способ требует предварительной установки утилиты, которая подходит для используемой операционной системы. Выбрать ее можно тут:

На компьютер загрузится архив, который открывается любым архиватором. Далее запускают файл с названием «Cpverify.exe». В рабочем окне выбирают и загружают документ, нуждающийся в проверке, а в поле значения хэш-функции вводят код, полученный от ПО Cpverify. Завершают действие нажатием кнопки «Проверить».

Завершают действие нажатием кнопки «Проверить».

Ошибки работы портала с ЭЦП

Существует ряд причин, по которым проверить ЭЦП через госуслуги не получается. Если портал не видит ЭП, то стоит попробовать следующее:

- повторить проверку через другой интернет-браузер или обновить действующий по последней версии. Возможно, причина кроется в некорректной работе плагина;

- повторить вход через другое электронное устройство;

- проверить целостность носителя файла и сам файл;

- убедиться, что срок действия ЭП не истек.

Проверка может быть затруднена или занимает много времени при большой загруженности портала. Это происходит в последние дни месяца, когда сдаются отчетности. Если ни один из случаев не подходит, то нужно перенастроить браузер и плагин для госуслуг. При повторяющейся ошибке необходимо обратиться в техническую поддержку УЦ.

Еще одна распространенная ошибка — «Не выбран сертификат ЭЦП». Обычно она возникает, если:

- в браузере сайт http://www.

fedresurs.ru/ не добавлен в надежные узлы;

fedresurs.ru/ не добавлен в надежные узлы; - не установлен ни один из личных сертификатов;

- на ПК не установлен корневой сертификат;

- присутствующий сертификат просрочен.

Проблема решается установкой соответствующего сертификата или переустановкой криптопровайдера, если ни один из случаев не подходит.

Подтверждение и проверка электронной цифровой подписи необходима для установления авторства документа, контроля за неизменностью содержания и для установления факта подписания документа в спорных случаях. Проверить ЭЦП через портал государственных услуг может любой пользователь даже без личного кабинета: процесс занимает несколько минут и имеет полную конфиденциальность. Для получения необходимой информации достаточно лишь выбрать нужный тип проверки, загрузить в указанную форму файл и дождаться результатов. Ошибки в процессе проверки возникают редко, и связаны обычно с некорректной настройкой браузера, плохим интернет-соединением или проблемой с сертификатами, если проверяется собственная ЭП.

Как получить сертификат вакцинированного от COVID-19

На сайте Госуслуг можно получить сертификат о вакцинации против коронавируса.

14.05.2021 848

После вакцинации в «Городской поликлиники №76» можно получить сертификат вакцинированного от COVID-19 с помощью портала Госуслуги.

Перед началом вакцинации у Вас должна быть подтвержденная учетная запись на портале. Статус можно проверить в профиле, авторизовавшись на портале.

Если учетная запись не подтвержденная, портал Госуслуги предлагает несколько вариантов для подтверждения. Самый быстрый – воспользоваться услугой банка. Например, если у Вас «Сбер», то на сайте банка или в его приложении необходимо войти в «Каталог», выбрать «Услуги» и найти «Регистрация на Госуслугах». После проверки и заполнения Ваших данных учетная запись Госуслуг будет подтверждена в указанный период времени.

Самый быстрый – воспользоваться услугой банка. Например, если у Вас «Сбер», то на сайте банка или в его приложении необходимо войти в «Каталог», выбрать «Услуги» и найти «Регистрация на Госуслугах». После проверки и заполнения Ваших данных учетная запись Госуслуг будет подтверждена в указанный период времени.

Если Вы подтвердили свою учетную запись после постановки вакцины, позвоните в контакт-центр по телефону + 7 812 246-73-13 (добавочный «1») для повторного направления Вам данных по вакцинации.

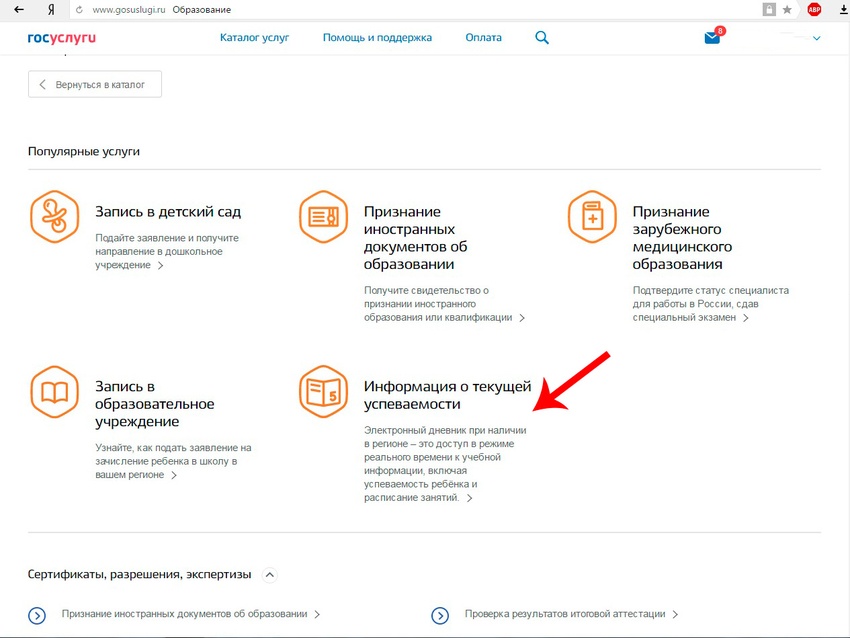

После авторизации на сайте Госуслуги:

- Перейти в каталог услуг

- Выбрать «Моё здоровье»

- Найти пункт «Сертификат вакцинированного от COVID-19»

Сертификат доступен на двух языках. В английской версии сертификата могут быть данные загранпаспорта, если он был указан в профиле учетной записи.

Если сертификата нет, то необходимо проверить данные документов и статус учетной записи в профиле. Если все верно – обратиться в контакт-центр поликлиники по телефону + 7 812 246-73-13 (добавочный «1») для сверки данных.

Как получить электронную подпись для физических и юридических лиц

На портале mos.ru

Физические лица для получения электронных госуслуг на официальном сайте Мэра Москвы пользуются простой электронной подписью (то есть им достаточно зарегистрироваться на mos.ru). Для юридически значимых услуг требуется получение полной (подтвержденной) учетной записи. Для этого нужно подтвердить свою личность в любом центре госуслуг «Мои документы».

Юридические лица и индивидуальные предприниматели пользуются усиленной квалифицированной электронной подписью. Для ее получения следует обратиться в аккредитованный удостоверяющий центр.

На портале gosuslugi.ru

На портале gosuslugi.ru есть несколько уровней учетной записи. Пользуясь упрощенным и стандартным уровнями, вы подписываете заявления простой электронной подписью. Но чтобы получить доступ ко всем услугам, вам нужен подтвержденный аккаунт — для этого нужно подтвердить личность, то есть приравнять простую электронную подпись к собственноручной.

На сайте Федеральной налоговой службы

Физические лица, получая услуги через личный кабинет на сайте Федеральной налоговой службы, пользуются усиленной неквалифицированной подписью, приравненной к собственноручной. Сертификат ключа проверки можно получить в самом личном кабинете, а вот идентификация личности и приравнивание электронной подписи к собственноручной происходят на уровне входа в личный кабинет: войти можно либо по логину и паролю, которые выдают при личном визите в налоговую инспекцию, либо с помощью подтвержденной учетной записи на портале gosuslugi.ru, либо и вовсе по усиленной квалифицированной электронной подписи.

А вот индивидуальным предпринимателям и юридическим лицам для получения услуг (например, для регистрации онлайн-кассы) может понадобиться усиленная квалифицированная подпись.

На сайте Росреестра

Часть услуг Росреестра (например, подать заявление, записаться на прием) можно получить, используя простую электронную подпись. Но большинство услуг предоставляется тем, у кого есть усиленная квалифицированная электронная подпись.

Но большинство услуг предоставляется тем, у кого есть усиленная квалифицированная электронная подпись.

Для участия в электронных торгах

Для того чтобы участвовать в электронных торгах, нужна усиленная квалифицированная электронная подпись.

Сертификат вакцинации от коронавируса: вопросы и ответы

Спустя год ограничений и запретов в мире обсуждают введение электронного ковид-сертификата с результатами ПЦР-тестов и данными о вакцинации — по задумке, он обезопасит поездки и ускорит открытие границ. Разбираемся, где его уже выдают, как он выглядит, почему о нем так много спорят и не станут ли цифровые сертификаты здоровья обязательным условием для поездок.

Для путешественников времена по-прежнему непростые. Пока мир готовится открыться заново в 2021 году, мы остаемся рядом, чтобы вы продолжали мечтать и планировали приключения — будь то короткий отдых недалеко от дома или полет в неизведанные уголки планеты. Новости о туризме на фоне COVID-19 помогут быть в курсе событий и не пропустить момент, когда придет время для следующего путешествия.

Обновлено 30 апреля 2021 года. Информация актуальна на момент публикации. Чтобы быть в курсе последних изменений, проверяйте данные на сайтах Роспотребнадзора и Минздрава России.

Сертификаты вакцинации против COVID-19: ответы на главные вопросы

Что такое сертификат вакцинации от коронавируса?

В самом простом виде сертификат о прививке против коронавируса — это бумажный медицинский документ, который подтверждает вакцинацию против COVID-19. В него вписаны даты введения вакцины, ее название и серия. Там же стоит подпись врача и печать медицинской организации.

Сертификатом о вакцинации можно доказать, что человеку действительно сделали прививку от коронавируса.

Чем сертификат о прохождении вакцинации от COVID-19 отличается от сертификата профилактических прививок?

Сертификат вакцинации от коронавируса удостоверяет прохождение полного курса прививок только от COVID-19.

Для записи всех плановых и экстренных прививок, сделанных в течение жизни, в России используются другие документы. Это сертификат о профилактических прививках по форме 156/у-93 и карта профилактических прививок 063/у.

В них вносится одинаковая информация. Разница лишь в том, что сертификат хранится у вас дома, а прививочная карта — в поликлинике по месту жительства. Как правило, их заводят для ребенка в роддоме при первой вакцинации и используют на протяжении всего времени посещения детсада, школы и вуза.

Взрослые, у которых нет прививочного сертификата или которые его потеряли, могут оформить новый в любой момент и вносить туда все полученные прививки, в том числе от коронавируса.

Для поездок за границу можно получить Международное свидетельство о вакцинации или профилактике. Его форма утверждена Международными медико-санитарными правилами (это один из основных документов ВОЗ). Как правило, такое свидетельство оформляют, только если путешественник летит в страну, где обязательным условием въезда является прививка от желтой лихорадки.

В то же Международное свидетельство о вакцинации или профилактике, которое называют «желтой картой» за цвет бланка, могут быть вписаны и другие прививки. Но так как прививка от желтой лихорадки — единственная обязательная для путешествий в отдельные страны, остальные страницы свидетельства часто пустуют.

Путешественникам, у которых уже есть международный прививочный сертификат, сейчас предлагают делать в нем запись о вакцинации против коронавируса, дополнительно к отдельному сертификату о прививке против COVID-19.

Что такое электронный сертификат вакцинации от коронавируса и зачем он нужен?

Электронный сертификат вакцинации от COVID-19 — это цифровой документ, удостоверяющий, что вы привиты от коронавирусной инфекции.

В некоторых странах уже можно получить электронный сертификат вакцинации, но в основном на будущее. В перспективе с помощью е-сертификатов можно будет быстро подтвердить пройденный курс вакцинации — по аналогии с электронным посадочным на самолет. Но на данный момент практическое применение е-сертификатов почти нигде не отработано.

Но на данный момент практическое применение е-сертификатов почти нигде не отработано.

С января 2021 года россияне после введения второй дозы вакцины от коронавируса, помимо бумажного сертификата с отметками о двух прививках, получают его электронную версию на сайте или в приложении Госуслуг.

С апреля 2021-го электронный сертификат вакцинации на Госуслугах доступен не только на русском, но и на английском языке. В англоязычной версии указывается номер загранпаспорта, если он был заранее внесен в личном кабинете Госуслуг.

Где может потребоваться российский веб-сертификат и будут ли его широко принимать за границей, пока не ясно.

«Нужно учитывать, что правила международного регулирования и требования в отношении вакцинации еще формируются с тем, чтобы россияне могли использовать сертификаты с портала Госуслуг для поездок за границу», — сообщил Олег Качанов, замглавы Минцифры России.

Цифровой сертификат здоровья: чем он отличается от сертификата о вакцинации?

Сертификат вакцинации от коронавируса подтверждает только то, что человек привился от новой коронавирусной инфекции COVID-19.

Электронный сертификат здоровья (цифровой пропуск здоровья, пропуск путешественника) содержит всю информацию о статусе по отношению к коронавирусу. Если человек переболел и у него есть антитела, или прошел полный курс вакцинации, или сдавал ПЦР-тесты на коронавирус, — все это будет зафиксировано в е-сертификате здоровья.

Что такое паспорт вакцинации? А паспорт здоровья?

В терминах есть путаница, но строго говоря, паспорт здоровья, паспорт вакцинации и сертификат здоровья — разные вещи.

- Цифровой паспорт здоровья, доступный в некоторых странах, содержит все данные о здоровье человека, включая перенесенные им хронические болезни, травмы, аллергии, прививки.

- Паспорт вакцинации включает информацию о сделанных прививках. О вакцинных паспортах заговорили в контексте снятия антикоронавирусных ограничений внутри страны. Их в первую очередь предполагалось использовать не для международных поездок, а для доступа на крупные внутренние мероприятия.

Идея паспортов вакцинации вызывает активную дискуссию, связанную с тем, что не все могут и хотят проходить вакцинацию.

Идея паспортов вакцинации вызывает активную дискуссию, связанную с тем, что не все могут и хотят проходить вакцинацию. - Сертификат здоровья (цифровой пропуск путешественника) содержит только ту информацию, которая имеет отношение к коронавирусу: вакцинация, наличие антител, ПЦР-тесты. Доступ к данным, как правило, серьезно ограничен.

Когда речь идет о путешествиях, уместнее говорить о сертификате здоровья, чем о паспорте вакцинации. Но на практике эти термины часто используются как взаимозаменяемые.

Как развивались цифровые сертификаты здоровья?

За электронное подтверждение статуса по отношению к коронавирусу многие страны высказываются еще с начала пандемии.

В Китае в феврале 2020 года жителей крупных городов обязали установить мобильное приложение Alipay Health Code. На основании истории поездок и контактов с переносчиками COVID-19 оно присваивало QR-коды разных цветов. Получив зеленый код, человек передвигался без ограничений, с желтым должен был соблюдать семидневную самоизоляцию, с красным был обязан пройти двухнедельный карантин. Приложения для отслеживания контактов по коронавирусу позже применялись и в других странах.

Приложения для отслеживания контактов по коронавирусу позже применялись и в других странах.

На саммите «Большой двадцатки» в ноябре 2020-го китайский лидер Си Цзиньпин предложил ввести QR-коды, основанные на результатах тестирования, на международном уровне.

В Чили в апреле 2020 года объявили о выдаче QR-кодов тем, кто выздоровел от коронавируса. Предполагалось, что их обладатели будут освобождены от ограничений и смогут вернуться к работе, но проект быстро свернули: противники раскритиковали его за дискриминацию непереболевших.

В Эстонии к лету 2020-го сделали приложении Immuunsuspass. Паспорт иммунитета дает доступ к результатам теста на ковид в течение часа после подтверждения личности. Поделиться результатами можно по QR-коду, который истекает в течение минуты. Временные ограничения были введены для защиты персональных данных.

В Израиле в январе 2021-го появились электронные «зеленые паспорта». Их выдают гражданам спустя неделю после введения второй дозы вакцины от коронавируса или переболевшим при наличии антител. С конца февраля для обладателей «зеленых паспортов» с QR-кодом доступны фитнес-центры, бассейны, отели, культурные и спортивные мероприятия. Власти Израиля считают, что такой подход поможет быстро восстановить экономику, но подвергаются критике за раскол общества на привитых и непривитых.

Их выдают гражданам спустя неделю после введения второй дозы вакцины от коронавируса или переболевшим при наличии антител. С конца февраля для обладателей «зеленых паспортов» с QR-кодом доступны фитнес-центры, бассейны, отели, культурные и спортивные мероприятия. Власти Израиля считают, что такой подход поможет быстро восстановить экономику, но подвергаются критике за раскол общества на привитых и непривитых.

В Греции в январе 2021-го начали выдавать электронные сертификаты о прививке против коронавируса. Греческий премьер-министр Кириакос Мицотакис выступил за создание общеевропейского цифрового сертификата о прививке против коронавируса. При этом подчеркнул, что речь идет не про ковид-паспорта и полученная вакцинация не будет обязательным условием для поездок.

Где разрабатывают международные е-сертификаты здоровья и как их предполагается использовать?

Кроме национальных е-сертификатов, появляются планы по введению подобных документов на межгосударственном уровне. Вот некоторые из них.

Вот некоторые из них.

17 марта 2021 года Еврокомиссия представила проект единого сертификата внутри ЕС. Рабочее название — Digital Green Pass, «цифровой зеленый пропуск». По сути это сертификат здоровья: в него должны войти данные о вакцинации, если она была, об антителах после выздоровления от коронавируса, а также о ПЦР-тестах. Такой пропуск будет доступен в цифровой и бумажной форме с QR-кодом для проверки подлинности. По задумке создателей, «зеленые пропуска» появятся в Европе к середине июня и обеспечат владельцам свободу передвижения внутри ЕС. При этом вакцинация не станет обязательным условием для поездок.

29 апреля 2021 года депутаты Европейского парламента выдвинули требование, по которому «COVID-19-сертификат для ЕС» (а не «цифровой зеленый пропуск», как предлагалось раньше) должен быть введен не дольше чем на год. Еще раз подчеркивается, что сертификат будет подтверждать вакцинацию, наличие антител или проведенные тесты. Обладатели сертификата не будут проходить карантин, самоизоляцию или дополнительное тестирование при перемещениях внутри Евросоюза.

Обладатели сертификата не будут проходить карантин, самоизоляцию или дополнительное тестирование при перемещениях внутри Евросоюза.

В ВОЗ не раз заявляли, что не рекомендуют вводить сертификаты вакцинации как условие для международных поездок: вакцина пока многим недоступна и недостаточно данных, как долго после прививки сохраняется иммунитет.

Тем не менее с лета 2020-го ВОЗ участвовала в проектах по созданию е-сертификатов вакцинации. В октябре прошлого года Эстония совместно с ВОЗ начала проект по разработке цифрового сертификата вакцинации, «умной желтой карты». Одна из целей проекта — внедрить совместимость медицинских данных и обеспечить равный доступ к вакцинам через платформу COVAX.

В декабре 2020-го ВОЗ объявила о наборе экспертов для разработки «умного сертификата». Заместитель председателя правительства Российской Федерации по вопросам социальной политики Татьяна Голикова сообщила: «ВОЗ пригласила РФ к активному участию в этой работе».

Приложение-сертификат для авиапассажиров разработала Международная ассоциация воздушного транспорта. В нем содержатся требования к въезду в страны, информация о сертифицированных лабораториях для сдачи ПЦР-тестов в поездке, результаты анализов и данные о вакцинации с возможностью безопасно их передать. К тестированию приложения подключились airBaltic, Singapore Airlines и другие авиакомпании. 17 марта 2021 года из Сингапура в Лондон прибыл первый пассажир с сертификатом здоровья IATA Travel Pass. В «Аэрофлоте» заявили, что глобальное использование приложения может начаться уже ближайшей осенью.

The Commons Project: CommonPassНекоммерческая организация из Женевы сделала альтернативное приложение е-сертификат авиапассажира — CommonPass. Идея в том, чтобы создать международную систему, позволяющую путешественникам легко и надежно подтверждать вакцинацию или результаты ПЦР-тестов на коронавирус. Платформа оценивает, соответствуют ли данные человека требованиям для въезда в страну, и выдает результат в виде QR-кода, не раскрывая другие данные о здоровье. Приложение уже применяется в тестовом режиме на некоторых рейсах Lufthansa, United Airlines, Virgin Atlantic, JetBlue и Cathay Pacific.

Платформа оценивает, соответствуют ли данные человека требованиям для въезда в страну, и выдает результат в виде QR-кода, не раскрывая другие данные о здоровье. Приложение уже применяется в тестовом режиме на некоторых рейсах Lufthansa, United Airlines, Virgin Atlantic, JetBlue и Cathay Pacific.

Приложение от IBM позволяет школам, офисам, стадионам, авиакомпаниям и другим учреждениям выбирать медицинские требования к сотрудникам и посетителям (например, отрицательные тесты на коронавирус) и легко отслеживать их соответствие.

Помогут ли цифровые сертификаты вакцинации быстрее открыть границы?

Сторонники введения сертификатов здоровья считают, что эта мера поможет в скором времени открыть границы для путешественников и возродить поездки.

По словам главы Еврокомиссии Урсулы фон дер Ляйен, «цифровой зеленый пропуск», проект которого был представлен в марте 2021-го и в который должны войти все данные о ковид-статусе человека, создается для того, чтобы постепенно вернуть возможность безопасно путешествовать внутри Евросоюза и за его пределами для отдыха и работы.

Условия въезда в разные страны в период пандемии постоянно меняются. Где-то нужен ПЦР-тест, сделанный за определенное время, где-то упрощают въезд после вакцинации, а по некоторым направлениям по-прежнему действует карантин. Электронные сертификаты свяжут разрозненную информацию о требованиях стран и о статусе человека по отношению к коронавирусу в единое целое, что упростит подготовку к поездке и процедуры контроля в пути.

Большинство сторонников электронных сертификатов в явном виде заявляют, что это не паспорта и вакцинация не будет необходимым условием для поездок. Сейчас сертификаты о прививке против коронавируса рассматриваются как способ удобно хранить и передавать информацию. Несмотря на это у идеи стандартизированных ковид-сертификатов пока много противников, которые указывают на этические и технические проблемы.

Какие есть сложности и аргументы против внедрения ковид-сертификатов?

Главный довод против введения сертификатов вакцинации в том, что они могут создать неравенство. Массовая вакцинация набирает обороты, но вакцин по-прежнему не хватает. Кто-то не может привиться по состоянию здоровья или не хочет по своим причинам.

Массовая вакцинация набирает обороты, но вакцин по-прежнему не хватает. Кто-то не может привиться по состоянию здоровья или не хочет по своим причинам.

Во многих странах уверены, что вакцинация должна быть добровольной, но уже есть примеры, когда привитые получают преимущества. Это вызывает серьезные опасения и разговоры о возможной дискриминации.

«Мы все хотим как можно скорее выбраться из пандемии, но это не должно происходить за счет наших прав и свобод и не должно приводить к тому, что социально уязвимые люди окажутся в еще более неустойчивом положении, — считают в британской правозащитной организации Liberty. — Введение даже добровольного паспорта иммунизации, подтверждающего вакцинацию, может привести к тому, что многие не смогут получить определенные услуги, работу и жилье».

«Потребуется много времени, чтобы вакцинировать все население, особенно в менее развитых странах и в разных возрастных группах. Мы не должны подвергнуть дискриминации тех, кто хочет путешествовать, но не привит», — заявила Глория Гевара, глава Всемирного совета по туризму и путешествиям.

Впрочем, на данном этапе международные электронные сертификаты предназначены не для того, чтобы отсеивать непривитых. Их цель — в защищенной и удобной форме собрать информацию о проведенных ПЦР-тестах, антителах и возможной вакцинации.

В будущем е-сертификаты здоровья могут пригодиться при пересечении границ, но правила въезда в любом случае устанавливают страны, а не создатели сертификатов. Если государство открывает границы для путешественников с отрицательным ПЦР-тестом, такой сертификат просто помогает выполнить необходимые требования. Для тех, у кого нет смартфонов, планируется ввести бумажные аналоги сертификатов.

С какими еще трудностями сталкиваются разработчики электронных сертификатов?

Единые стандарты сертификатов. Чтобы цифровые сертификаты вакцинации и здоровья работали на международном уровне, они должны соответствовать одному стандарту, создание и внедрение которого по определению не может быть быстрым. Страны уже работают над появлением стандартизированного документа, но вопросов пока больше, чем ответов.

Страны уже работают над появлением стандартизированного документа, но вопросов пока больше, чем ответов.

Защита персональных данных. Один из самых актуальных вопросов — как в мобильном приложении без утечек хранить данные о тестированиях и вакцинации. Разработчики электронных сертификатов активно работают с технологией блокчейн в сочетании с выдачей QR-кодов. Это должно обеспечить строгую конфиденциальность и надежно защитить данные.

Каковы потенциальные преимущества введения сертификатов вакцинации и здоровья?

В теории сертификаты вакцинации и здоровья могут вернуть людям возможность свободно перемещаться, в том числе выезжать за границу. Тем самым ускорятся темпы возвращения к нормальной жизни и восстановления экономической активности. От возросшей мобильности выиграют сервисы и услуги, пострадавшие из-за антиковидных ограничений, в том числе путешествия и туризм.

Когда цифровые сертификаты здоровья будут доступны?

Сейчас сложно сказать, когда именно путешественники из России смогут воспользоваться цифровым сертификатом здоровья, чтобы подтвердить курс вакцинации или отрицательный ПЦР-тест.

В «Аэрофлоте» сообщили, что использование цифрового пропуска для авиапассажиров IATA Travel Pass может начаться осенью 2021 года.

Кроме того, ведутся переговоры с разными странами о взаимном признании прививочных сертификатов. Но говорить о точных датах пока рано: странам еще о многом предстоит договориться.

Какие страны уже заявили о том, что планируют принимать туристов с прививкой от коронавируса?

Некоторые страны сообщили о готовности принимать туристов, прошедших полный курс прививок от коронавируса, без карантина и необходимости сдавать ПЦР-тесты.

Кипр первым из европейских стран заявил о том, что планирует отменить карантинные требования для туристов с подтвержденной вакцинацией против COVID-19. C 10 мая 2021 года страна готова принимать путешественников, в том числе привитых российской вакциной «Спутник V», без ПЦР-тестов.

В Болгарию с 1 мая 2021 года можно приехать с сертификатом о вакцинации, в том числе «Спутником V». ПЦР-тесты в этом случае не нужны.

С апреля разрешено лететь на Мальдивы через две недели после второй дозы вакцины от COVID-19. С сертификатом о прививке и без ПЦР-тестов можно отправиться на отдых в Грузию: вакцины подходят любые. Сертификат об иммунизации препаратом «Спутник V» принимают и в Хорватии.

О своих планах о приеме вакцинированных туристов без требования о сдаче дополнительных тестов и прохождения карантина сообщили Греция, Израиль, Португалия, Сейшелы, Эстония, Испания и Таиланд. Но пока не достигнуты межправительственные соглашения о признании вакцин и о стандартах сертификатов вакцинации, эти планы остаются гипотетическими.

Как подтвердить свой прививочный статус, пока цифровые сертификаты вакцинации против COVID-19 не введены?

Пока страны не договорились о единой форме сертификатов здоровья, для подтверждения пройденного курса вакцинации или негативного ПЦР-теста подойдут обычные бумажные справки или электронный сертификат с Госуслуг.

Если летите за границу и необходимо предъявить прививочный сертификат на паспортном контроле (например, чтобы не сдавать ПЦР-тесты), заранее уточните, признает ли страна вакцинацию «Спутником V» или другой вакциной и подойдет ли электронный сертификат. А если нет, заранее узнайте, нужно ли переводить бумажную справку на английский язык и заверять у нотариуса.

Если вылетаете за границу из московского аэропорта Домодедово, медсправку о вакцинации от коронавируса на английском, немецком или французском языках можно оформить в медико-санитарной части аэропорта. По сути, вам сделают перевод обычного сертификата.

С 20 апреля 2021-го в Домодедове также можно получить Международное свидетельство о вакцинации и профилактике, которое заполняется на русском и английском. Для этого обратитесь в медсанчасть, покажите сертификат о вакцинации, зарегистрированный на портале Госуслуг, а также российский и заграничный паспорта.

«Часто летающим путешественникам больше подойдет паспорт вакцинации (Международное свидетельство о вакцинации и профилактике — Прим. редакции), куда можно внести данные о всех прививках, не только от коронавируса. Этот документ является уже привычным для иностранных государств», — сообщил главный врач Домодедова Сергей Махнев.

Где еще может потребоваться прививочный сертификат, кроме поездок за границу?

В некоторых странах обсуждают возможность использования сертификатов о вакцинации против коронавируса для доступа на концерты, в рестораны и пабы, в отели и другие места массового пользования.

В России таких проектов нет. Официальные лица в РФ не раз подчеркивали недопустимость дискриминации по принципу наличия или отсутствия прививки.

Цифровой сертификат вакцинации от коронавируса в России: самые важные вопросы

Как получить электронный сертификат вакцинации от коронавируса на Госуслугах?Россияне получают цифровой сертификат после введения второй дозы вакцины от коронавируса. Он формируется автоматически на русском и английском языках в личном кабинете на сайте и в приложении Госуслуг, а также в приложении «Госуслуги СТОП Коронавирус». Его можно просмотреть онлайн и скачать в формате pdf.

Как выглядит российский электронный сертификат вакцинации от коронавируса (COVID-19)?По сути, это электронная версия справки о вакцинации. В него внесена та же информация, что в обычный сертификат: ФИО, номер паспорта, дата рождения, пол, место и даты введения двух компонентов вакцины, название препарата. В сертификат на английском автоматически добавляется номер загранпаспорта, если он внесен в личном кабинете на Госуслугах. Также в электронном документе есть QR-код, по которому можно проверить подлинность.

Что делать, если вы прошли оба этапа вакцинации, а сертификат на Госуслугах не появился?Убедитесь, что в личном кабинете на Госуслугах без ошибок введены данные паспорта, полиса и СНИЛСа. Если все правильно, а сертификата все равно нет, обратитесь в пункт вакцинации, в котором прививались.

Зачем нужен электронный сертификат вакцинации с Госуслуг?Пока электронный сертификат вакцинации только подтверждает, что человек действительно привит от коронавирусной инфекции. Его наличие не освобождает от соблюдения мер по борьбе с COVID-19, в частности, от ношения маски в транспорте и общественных местах.

Признают ли цифровой сертификат вакцинации с Госуслуг за границей?На этот вопрос пока нет точного ответа. 4 января 2021 года Владимир Путин поручил правительству рассмотреть вопрос о выдаче сертификатов прошедшим вакцинацию российскими вакцинами и о международном признании этих сертификатов. С апреля электронный сертификат на Госуслугах выдается не только на русском, но и на английском языке. Известно, что планируются переговоры о свободном пересечение границ с этим документом. С марта 2021 года российские путешественники пользуются сертификатами (в основном, бумажными) на границе с Грузией и Черногорией: привитым не нужно сдавать ПЦР-тесты. Вакцинированных «Спутником V» без ПЦР-тестов обещают принимать в Хорватии, возобновившей выдачу туристических виз. Но вопрос о широком международном признании сертификата с Госуслуг остается открытым.

Нужно ли перед поездкой за границу переводить сертификат вакцинации?Да, по правилам медицинские документы должны быть оформлены на английском или языке страны, в которую вы едете. Есть случаи, когда при поездке за границу сертификата на русском оказывалось достаточно, но надежнее иметь перевод. Подойдет ли англоязычный электронный сертификат с Госуслуг — пока открытый вопрос.

Куда можно полететь за границу и какие страны сейчас открыты?

Следить за последними новостями о снятии ограничений в мире легко по нашей интерактивной карте.

Если интересует конкретная страна — подпишитесь на уведомления именно по ней. Как только границы откроются, мы пришлем вам письмо с хорошими новостями и выгодными предложениями на авиабилеты.

Читайте вдохновляющие и полезные статьи, которые пригодятся, когда соберетесь в путешествие:

Как просмотреть детали сертификата SSL в каждом браузере

Кажется, что все больше и больше людей начинают обращать внимание на SSL. Они ожидают, что веб-сайты будут его использовать (и быстро указывают, что это не так). Я рад, что люди узнают, когда сайт использует SSL, и мне не терпится расширить эти знания. Помимо простого включения замка и HTTPS в браузерах, в деталях SSL-сертификата происходит еще кое-что.

Сертификат содержит много информации, в том числе базовую информацию, например:

- Срок действия.

- Выдающий центр сертификации (CA).

- Subject (домен, которому он был выдан, и, в зависимости от типа сертификата, идентифицирующая информация о компании, управляющей сайтом).

Содержание сертификата также охватывает технические аспекты, такие как:

- Использование ключа.

- Информация о CRL.

- Алгоритмы подписи и хеширования, лежащие в основе шифрования.

Эту информацию можно найти прямо в вашем браузере! Ясно, что важность этих вещей будет варьироваться от человека к человеку, и я не ожидаю, что все начнут погружаться в сертификат каждого сайта, который они посещают, но я действительно хочу повысить осведомленность о том, что такой тип информации существует и как ее найти. Это.Итак, приступим к делу.

Поскольку браузеры обновляются довольно регулярно и, в частности, представление SSL в настоящее время претерпевает значительные изменения, я буду обновлять разделы ниже по мере выхода новых версий. Я отметил версии, которые использовал для тестирования, но по большей части те же шаги должны применяться и для более старых версий.

Ссылки:

Chrome — Рабочий стол (v.63)

Я очень рад, что Chrome вернул возможность доступа к деталям сертификата прямо из основного интерфейса браузера.Эта функция на некоторое время исчезла (~ v55 — v60), и вам пришлось сделать несколько щелчков мышью, чтобы найти эту информацию, но теперь это очень просто. Ура!

1. Щелкните значок замка в строке URL-адреса. Это вызовет раскрывающийся список; щелкните ссылку «Действителен» в разделе «Сертификат».

EV Сертификат хром 68

2. Откроется окно «Сертификат», в котором вы сможете перейти к тому, что вам нравится. Содержимое сертификата (например,тема, срок действия, алгоритмы) находятся на вкладке «Подробности».

Сведения о сертификате в Chrome

Chrome — мобильный

Android (версия 67)

Как и в версии для настольных ПК, приложение Android Chrome позволяет довольно легко погрузиться в детали сертификата. ВНИМАНИЕ !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! »

1. Щелкните значок замка рядом с URL-адресом. Затем щелкните ссылку «Подробнее».

SSL-сертификат в приложении Android Chrome v.67

2.Отсюда вы можете увидеть дополнительную информацию о сертификате и зашифрованном соединении, включая выдающий ЦС и некоторую информацию о шифровании, протоколе и алгоритме. Чтобы просмотреть более подробную информацию о самом сертификате, включая срок действия и сведения о теме, нажмите «Информация о сертификате».

Сведения о SSL-подключении в приложении Android Chrome v.67

3. Вы можете просмотреть сведения о других сертификатах в пути, щелкнув раскрывающееся меню, выделенное ниже.

Полная информация о сертификате в приложении Android Chrome v.67

iOS (версия 68)

К сожалению, по крайней мере, на момент написания этой статьи не похоже, что вы можете многое узнать о сертификатах в версии Chrome для iOS. Если вы щелкните значок замка, вы увидите имя центра сертификации, выдавшего сертификат, но это все. Мы надеемся, что эта функция будет добавлена в будущие версии приложения.

SSL-сертификат в приложении iOS Chrome v.68

Firefox (версия 61)

Последняя версия Firefox предоставляет немного больше информации о сертификате прямо в главном интерфейсе браузера, с возможностью погрузиться в более подробную информацию всего за несколько щелчков мышью.

1. При щелчке по замку в адресной строке открывается предварительный раскрывающийся список, который указывает на безопасное соединение, если установлен правильно настроенный SSL. Щелкните стрелку справа от раскрывающегося списка, чтобы просмотреть дополнительную информацию о сертификате.

Сертификат EV в Firefox 61

2. В случае сертификатов расширенной проверки (EV) вы можете увидеть некоторую идентифицирующую информацию об организации, эксплуатирующей сайт. Для сертификатов, не относящихся к EV (подтвержден домен и подтверждена организация), вы увидите только тот центр сертификации (ЦС), который выдал сертификат — в разделе «Проверено:» в нижней части всплывающего окна. Щелкните ссылку «Дополнительная информация», чтобы просмотреть дополнительные сведения.

EV Сертификат в Firefox

Сертификат Non-EV (OV) в Firefox

3.Это приведет вас к сведениям о безопасности на странице, где вы найдете дополнительную информацию об идентичности веб-сайта (для сертификатов EV название компании будет указано как владелец) и протоколах, шифрах и ключах, лежащих в основе шифрования.

Информация о странице сайта, использующего EV в Firefox

4. Если вы хотите получить более подробную информацию о сертификате (а у кого нет?), Просто нажмите «Просмотреть сертификат». На вкладке «Подробности» вы найдете иерархию сертификатов и сможете копаться в полях сертификатов.Повеселись!

Сведения о сертификате в Firefox

Internet Explorer (версия 11)

Как и Firefox, IE предоставляет некоторую информацию о сертификатах из основного интерфейса.

1. Щелчок по замку вызывает выдающий ЦС («GlobalSign определил этот сайт как:») и примечание о том, что соединение с сервером зашифровано. Также есть некоторая идентифицирующая информация, но опять же, это зависит от сертификатов EV и не-EV (DV или OV). Сертификаты EV содержат название компании и местонахождение, в то время как DV и OV показывают только домен.

EV Сертификат в IE 11

Сертификат Non-EV (OV) в IE 11

2. Щелкнув ссылку «Просмотр сертификатов» в нижней части всплывающего окна, вы попадете прямо в окно сведений о сертификате. Как и в Chrome, содержимое сертификата (например, тема, срок действия, алгоритмы) находится на вкладке «Подробности».

Окно сведений о сертификате в IE

Edge (v.16)

Плохая новость для пользователей Edge — в настоящее время нет возможности просмотреть сведения о сертификате в браузере.Хотя при нажатии на замок отображается некоторая информация из сертификата, в том числе корневой ЦС, к которому ведет цепочка сертификатов, и некоторая информация о субъекте, к сожалению, нет возможности просмотреть полный путь к сертификату или другие детали, такие как срок действия, подпись алгоритмы и альтернативные имена субъектов (SAN). Мы надеемся, что Microsoft добавит эту функцию в будущие версии, но до тех пор вот как просматривать информацию, которую они включают.

1. Нажмите на замок, чтобы просмотреть некоторую информацию из сертификата.

Сертификат EV в Edge

Сертификат DV в Edge

Как вы можете видеть на снимках экрана выше, тип и количество отображаемой информации о теме зависит от типа сертификата, который использует сайт — Сертификаты EV и OV отображают подтвержденную информацию о компании, включенную в поля темы сертификата, но поскольку только сертификаты DV ручаться за право собственности на домен отображается только имя домена.

Safari (v.11) — MacOSX

Примечание. На момент написания этой статьи нет возможности просматривать сведения о сертификате в браузере Safari для мобильных устройств (iOS).

1. Щелкните значок замка (необходимо щелкнуть именно значок замка; щелчок в другом месте приведет к появлению URL-адреса), чтобы просмотреть дополнительные сведения о вашем подключении к веб-сайту. Если сайт использует сертификат EV, также будут показаны имя выдающего CA, название компании и адрес компании. Нажмите кнопку «Показать сертификат», чтобы просмотреть дополнительную информацию.

Сертификат EV в Safari

Сертификат Non-EV (OV) в Safari

2. Теперь вы можете увидеть путь к сертификату, дату истечения срока действия и срок действия. Чтобы просмотреть дополнительные сведения, включая тему, алгоритмы подписи и другие полезные сведения о сертификате, нажмите «Подробнее».

Сведения о сертификате в Safari

Итак, вот оно что; Теперь вы можете изучать сертификаты независимо от того, какой браузер вы используете.Приятного просмотра, безопасного и надежного просмотра!

шт. Как я сказал выше, я постараюсь обновлять этот пост до последних версий браузера, но если вы увидите, что я отстал, пожалуйста, не стесняйтесь дать мне дружеский толчок в комментариях.

Общедоступный против частного центра сертификации

Что такое центр сертификации (ЦС)?

Центр сертификации — это учреждение, которое распространяет цифровые сертификаты. Выдача сертификатов является важной частью защиты взаимодействия в Интернете, поскольку сертификаты криптографически связывают личность с открытым ключом.

Сертификатыобычно используются при шифровании SSL, для аутентификации людей и устройств, а также для проверки документов и кода.

Отличительной чертой хорошего центра сертификации является «повсеместность». Они должны быть совместимы с максимально возможным количеством версий операционных систем и интернет-браузеров, чтобы они могли обеспечивать непрерывную проверку сертификатов для всех пользователей на любом устройстве или в любой службе.

Простой английский ответ на вопрос «Чем занимаются центры сертификации?» это:

Они следят за тем, чтобы все в Интернете были такими, какими они себя называют.

Но почему мы должны верить им на слово?

Почему мы доверяем центрам сертификации?

Вы часто будете видеть фразу «центр сертификации» перед квалификатором «доверенный», потому что эта характеристика очень важна для их работы.

Чтобы центр сертификации был полезным, все должны доверять ему. Они несут ответственность за подтверждение того, что сущности в сети действительно являются теми, кем они себя называют. Доверенный центр сертификации является причиной того, что щелчок по ссылке на «https: // www.google.com »фактически приведет вас к Google, а не к поддельному сайту.

Построение такого доверия — занятие интересное и сложное. Им нужно широко доверять, чтобы привлекать клиентов, а для того, чтобы им доверяли, они должны уже иметь клиентов.

Здесь есть небольшая головоломка, состоящая из курицы и яйца, но есть способы ее обойти.

Надежные центры сертификации войдут в состав CA / Browser Forum, самоорганизующейся и контролирующей себя регулирующей группы для центров сертификации.Они коллективно создают и обновляют инструкции, регулирующие создание, использование и распространение сертификатов в Интернете.

Центр сертификации, который хочет использовать, также будет придерживаться «программ членства», определенных для каждого браузера и операционной системы. По сути, программы представляют собой набор строгих правил и рекомендаций, которым необходимо следовать, чтобы рассмотреть возможность интеграции.

Старые центры сертификации также обычно считаются более надежными по той же причине, по которой компании помещают на своих логотипах отметку «Установлено в XXXX».Люди ассоциируют долголетие с достоинством.

Часть процесса выдачи сертификата — это проверка личности. Каждый CA имеет свои собственные процедуры для подтверждения личности объекта, подающего заявку на сертификат. Это похоже на проверку биографических данных, но она также распространяется на устройства. Более строгие процедуры делают CA более надежным.

Иерархия доверия центра сертификации

В основе всех центров сертификации лежит корневой сертификат и связанный с ним закрытый ключ.Это своего рода «главный ключ» — он подписывает все цифровые сертификаты, выданные органом, и узаконивает их.

Отчасти их называют доверенными центрами сертификации , потому что мы по своей природе уверены, что они обеспечивают безопасность этого корневого каталога. Если он будет скомпрометирован, злоумышленники смогут ложно проверить любой сертификат, выданный ЦС, что может иметь катастрофические последствия.

Меры, применяемые центрами сертификации для защиты корневого каталога, чрезвычайно высоки.Обычно они хранятся в безопасном помещении, выключены и закрыты воздушными зазорами, так что нет возможности подключения к сети и возможности кражи.

Так как же он проверяет сертификаты в этом состоянии? Корень используется для создания промежуточных сертификатов , которые имеют ту же меру доверия, что и корень, поскольку они проверяются им. В то же время они общедоступны и могут проверять сертификаты вместо корневого. Если промежуточный сертификат скомпрометирован, корень всегда доступен в качестве резервной копии.

Что такое публичный центр сертификации?

Публичный ЦС, что неудивительно, является центром сертификации, который предоставляет услуги широкой публике. Любая организация, предоставляющая вам услуги центра сертификации, но не аффилированная с вами, является общедоступным центром сертификации.

Большинство публичных центров сертификации — это компании, завоевавшие доверие широкой публики. Есть и государственные центры сертификации, управляемые правительствами.

Это широко используемая утилита в Интернете. Большинство форм безопасности или конфиденциальности включают в себя публичный центр сертификации в той или иной форме.Примеры включают внедрение SSL, подписание цифровых документов и шифрование электронной почты.

Когда использовать общедоступный центр сертификации

Общедоступные центры сертификации выдают большинство сертификатов. Это вариант по умолчанию, которого достаточно для большинства случаев использования.

Поскольку вам часто приходится платить за каждый выпущенный сертификат, публичные центры сертификации — лучший вариант, если вам нужно выпустить только ограниченное количество сертификатов.

Это также незаменимое решение, когда ситуация требует прозрачной связи через Интернет.Для любого общедоступного продукта или услуги вам понадобится общедоступный центр сертификации.

Что такое частный центр сертификации?

Частные центры сертификации, также называемые локальными центрами сертификации, представляют собой автономные центры сертификации, обычно предназначенные для внутреннего использования.

У них намеренно ограниченная сфера действия — обычно они используются только в такой организации, как очень большая компания или университет. Частному ЦС на самом деле «доверяют» только пользователи внутри этой организации — и это нормально, потому что он редко взаимодействует с внешними сетями.

Является ли частный ЦС Wi-Fi более безопасным, чем общедоступный ЦС Wi-Fi? И да и нет. Это не по своей сути более безопасный из-за каких-либо различий в инфраструктуре или программном обеспечении. Это — это более безопасный, потому что в цепи меньше звеньев и меньше потенциальных точек отказа.

Очевидным недостатком частного центра сертификации является то, что вам придется самостоятельно настраивать и запускать инфраструктуру. Это требует значительных временных и финансовых затрат, поэтому обычно не используется, если в этом нет необходимости.

Когда использовать частный центр сертификации

Несмотря на хлопоты, частный центр сертификации предлагает очень важные преимущества.

Если вы предвидите необходимость выпуска большого количества сертификатов, либо потому, что организация крупная, либо сертификаты нужно будет часто перевыпускать, может быть дешевле запустить собственный ЦС, чем платить за каждую, выпущенную общедоступным ЦС.

Частные центры сертификациитакже могут быть значительно более безопасными, чем их публичные аналоги. Если общедоступный ЦС выдает сертификаты всем, кто платит, частные ЦС ограничивают свои сертификаты определенными людьми или устройствами (обычно внутри организации).

Контроль истечения срока действия сертификата — важная функция для организаций, которые имеют циклический или временный характер. Было бы катастрофой, если бы сертификаты истекли в середине недели в университете, отключив всех людей и все устройства.

Использование частного центра сертификации является важной частью создания надежной и безопасной интрасети (внутренней сети).

Запуск собственного частного CA и PKI

Частный центр сертификации необходим для некоторых организаций, но его сложно настроить и поддерживать.SecureW2 предлагает полный набор услуг PKI, включая частный центр сертификации, адаптированный к вашим потребностям. У нас есть доступные варианты для организаций любого размера. Нажмите здесь, чтобы просмотреть наши варианты цен.

12 инструментов для отслеживания истечения срока действия SSL-сертификата из облака и сценариев

Для вебмастера покоя нет. Всегда есть чем заняться, чтобы сайты оставались здоровыми и работали в оптимальных условиях.

Например, проследите за сертификатами SSL, чтобы проверить, правильно ли они работают и не истек ли срок их действия.

Сертификаты открытого ключа X.509 — или, как мы все их называем, сертификаты SSL / TLS — имеют срок действия. После этой даты веб-сайты или приложения, над которыми они работают, просто перестанут отправлять и получать данные через Secure Sockets Layer (или сокращенно SSL), показывая предупреждение безопасности вашим посетителям или пользователям. Поэтому, как веб-мастер, вы должны быть уверены, что срок действия ваших сертификатов не истек. Это может быть неприятной задачей, если вам нужно поддерживать много сайтов или веб-приложений, поэтому было бы неплохо, чтобы кто-нибудь (или что-то) проверил для вас даты истечения срока действия и предупредил вас, когда эти даты приближаются.

Вы можете подумать, что вы не настолько ленивы. Я имею в виду, если у вас есть доска, висящая на стене вашего офиса, вы можете просто записать срок годности красным маркером и добавить пару восклицательных знаков, когда придет время продлевать сертификаты, верно?

Дело в том, что мониторинг сертификатов — это больше, чем просто периодическая проверка сроков их действия. Сертификатов больше, чем вы думаете — не только тот, который вы купили для своего сайта — и нужно проверять не только дату истечения срока действия, потому что сертификаты могут быть отозваны без вашего ведома.Кроме того, ваш сайт может быть заблокирован, если ваш сертификат недостаточно хорош или изменен из-за возможной атаки вредоносного ПО.

Итак, давайте рассмотрим все, что связано с мониторингом сертификатов.

Представляем цепочку доверия

Чтобы быть доверенным, сертификат SSL должен быть прослежен до доверенного корня, из которого он был подписан. Иными словами, он должен быть связан с доверенным центром сертификации (ЦС) через цепочку доверия. Цепочка доверия состоит из трех частей: корневого сертификата, промежуточных сертификатов и сертификата сервера.

* Корневой сертификат принадлежит ЦС, который бережно хранит его в хранилище доверенных сертификатов.

* Промежуточные сертификаты остаются между корневым сертификатом и сертификатом сервера, действуя как посредники между ними. В цепочке доверия может быть много промежуточных сертификатов, но должен быть хотя бы один.

* Сертификат сервера выдается для конкретного домена, который необходимо включить в цепочку доверия.

При покупке сертификата SSL вы также получаете пакет, включающий промежуточный корневой сертификат.Когда кто-то заходит на ваш веб-сайт, его браузер загружает ваш сертификат и возвращается по цепочке доверия к доверенному корневому сертификату. Если браузер не может отследить цепочку, он предупредит пользователя о возможной угрозе безопасности.

Цепочка доверия вашего сертификата может вызвать ошибки, если что-то было неправильно настроено. Распространенные проблемы включают то, что доверенный центр сертификации не выдал сертификат, что промежуточные сертификаты не установлены должным образом или что ваш сервер неправильно настроен с вашим сертификатом SSL.Это некоторые из проблем, которые инструменты мониторинга сертификатов могут проверить за вас.

Ниже мы перечисляем некоторые из самых популярных инструментов мониторинга сертификатов, которые могут освободить вас от задачи мониторинга сертификатов SSL / TLS.

Сукури

Мониторинг SSL-сертификатов— это лишь одна из многих опций, которые Sucuri предлагает в своем наборе услуг для сканирования веб-сайтов с целью обнаружения возможных проблем с вредоносным ПО.

Когда служба обнаруживает, что в SSL-сертификат вашего веб-сайта были внесены изменения, она немедленно отправляет вам уведомление, чтобы вы могли предпринять необходимые действия.Полная услуга Sucuri по обнаружению вредоносных программ является платной, с тарифами от 199,99 долларов в год.

Помимо сертификатов SSL, он также сканирует на наличие вредоносных программ, SEO-спам, статус черного списка, DNS и мониторинг работоспособности.

Sematext

Sematext предлагает проверку истечения срока действия сертификата SSL в рамках своего мониторинга синтетических материалов. Не только действительность, но и отслеживание цепочки сертификатов, отслеживание изменений и многое другое.

Вы можете получить уведомление до истечения срока действия сертификата, а также в случае каких-либо ошибок по нескольким каналам, таким как Slack, Twilio, Zapier, VictorOps, настраиваемые хуки и многие другие.Это поможет вам избежать простоя вашего сайта из-за проблем с сертификатом. В дополнение к этому вы получите подробный отчет при изменении отслеживаемого сертификата.

Наряду с сертификатом SSL / TLS вы можете контролировать производительность всего веб-сайта, а цена начинается от 2 долларов за HTTP-монитор. Самое приятное, что вы платите по мере использования.

Обновление

Updown предлагает простую и недорогую услугу мониторинга веб-сайтов, включая тестирование SSL. После настройки службы вы начнете получать предупреждения в случае недействительных или истекающих сертификатов.Плата за обновление взимается только за то, что вы используете, без необходимости платить фиксированную ежемесячную или годовую плату.

Вы покупаете кредиты и настраиваете монитор, который работает до тех пор, пока не израсходует кредит. Например, если вы хотите проверять два веб-сайта каждую минуту, это будет стоить вам около 1,17 евро в месяц. Охватываемые системы оповещения включают SMS, Webhook, Zapier, Telegram и Slack.

Статусный торт

Если вы ищете решение для мониторинга SSL, которое сделает всю тяжелую работу за вас, то StatusCake — идеальный инструмент.

Он будет следить за вашим SSL-сертификатом, предупреждать вас, когда истекает срок его действия или уже истек, и поможет вам убедиться, что он настроен правильно. Более того, StatusCake интегрируется с 18 различными платформами, что позволяет вам выбирать, как вы будете получать оповещения, и кто в вашей команде должен их получать.

Не уверены, как SSL-мониторинг повлияет на ваш сайт?

ИнструментStatusCake устраняет риск нарушения процесса транзакции, снижения вашего рейтинга в поиске в Google и снижения уровня удовлетворенности клиентов, и все это благодаря их SSL-мониторингу.

Это еще не все. В StatusCake есть интеллектуальный алгоритм SSL, который вычисляет ваш рейтинг SSL на основе настроек вашего сертификата. Они отправят вам подробный отчет по SSL, чтобы вы могли легко определить любые проблемы в серверной части, которые могут повлиять на ваш веб-сайт и, в конечном итоге, на вашу прибыль.

О, дорогой!

О, дорогой! делает больше, чем просто отслеживает сертификат вашего домена.

Он выполняет полную проверку цепочки доверия ваших сертификатов, проверяя все ваши промежуточные сертификаты.Если он обнаружит изменение в любом из сертификатов, он представит вам чистый отчет, сравнивающий ситуацию до и после, чтобы увидеть, было ли изменение в каком-либо из охваченных доменов. Эта служба также ищет старые сертификаты SHA-1, отозванные или ненадежные корневые сертификаты, которые могут привести к недоступности сайта.

HTTPS Полицейский

Ашиш Кумар предлагает бесплатную услугу предупреждения об истечении срока действия сертификата просто потому, что он хочет сделать Интернет более безопасным и опубликовать свой продукт HTTPS Cop, который скоро будет выпущен, полный набор инструментов для проверки всех типов проблем с веб-сайтом. SSL-сертификаты.

Даже несмотря на то, что полная версия продукта еще не выпущена, служба оповещений полностью функционирует. Вам просто нужно ввести URL своего веб-сайта и адрес электронной почты, и вы начнете получать уведомления за две недели до истечения срока действия сертификатов. Вы можете добавить столько сайтов, сколько хотите.

Ключница

БизнесKeychest — это цифровые сертификаты. Его служба предлагает еженедельные отчеты по электронной почте и сводки на панели управления для всех ваших сертификатов с постоянным обнаружением новых сертификатов благодаря своей глобальной базе данных.Он также предлагает автоматизацию продления с помощью сторонних центров сертификации и управление Let’s Encrypt для предприятий.

С Keychest вы также можете приобретать сертификаты с уникальным четырехэтапным процессом покупки с расчетом цены. Покупка включает создание и загрузку CSR для Linux и Windows, а также полную автоматизацию продлений.

CertsMonitor

CertsMonitor предлагает решить все проблемы с вашими сертификатами до того, как они начнут выдавать вам, посетители, неприятные предупреждения о «небезопасном соединении».Эта услуга включает в себя ведение вкладки в системе Let’s Encrypt cron, исправление ошибок до истечения срока действия сертификатов и быстрое определение того, отозван ли сертификат вашего домена или неправильно настроен.

Вы можете получать напоминания по электронной почте или через Slack. Услуга бесплатна для мониторинга до 2 доменов и стоит 29 долларов в год для 30 доменов.

Монитор истечения срока действия сертификата

Certificate Expiry Monitor — это утилита с открытым исходным кодом, которая показывает дату истечения срока действия сертификатов TLS в качестве показателей Prometheus для тех, кто предпочитает создавать свои собственные инструменты.Утилита может быть построена на образе Docker или кластере Kubernetes.

Проект включает в себя обширную документацию для доступа к конечной точке Prometheus для мониторинга, выполнения простой проверки работоспособности и доступа ко многим датчикам и счетчикам, которые показывают жизненно важную статистику сертификатов.

Let’s Monitor

Если вам нужно обновить сертификаты или они не работают, Let’s Monitor бесплатно предупредит вас об этом. Служба может отправлять уведомления нескольким контактам в команде через сообщения электронной почты или SMS.Он также отслеживает время безотказной работы и производительность, чтобы веб-сайты оставались отзывчивыми, а их данные оставались зашифрованными. Чтобы обеспечить глобальный доступ к вашему защищенному сайту, Let’s Monitor использует глобально распределенные серверы.

Кроме того, Let’s Monitor предлагает другие расширенные услуги мониторинга, такие как производительность, доступность, угрозы и возможность подключения, среди прочего. Чтобы начать пользоваться всеми этими услугами, вам просто нужно зарегистрироваться, указав адрес электронной почты и пароль.

TrackSSL

TrackSSL — это веб-сервис, который регулярно проверяет ваши SSL-сертификаты на наличие распространенных ошибок.Чтобы начать его использовать, вам просто нужно создать учетную запись и добавить сертификаты через веб-интерфейс. Вы будете получать уведомления по электронной почте, когда служба обнаруживает проблемы с сертификатами, такие как ожидающий истечения срока действия или неправильно настроенные хосты.

TrackSSL гарантирует, что изменения инфраструктуры не повлияют на ваши сертификаты, отправляя вам уведомления при каждом обнаружении изменений. Вы можете настроить уведомления в соответствии с вашими потребностями, с возможностью интеграции со Slack и получения уведомлений в свой канал #devops.Тарифные планы начинаются с 12 долларов в год и охватывают до 20 доменов.

Проверка срока действия сертификата SSL

SSL-cert-check — это бесплатный сценарий оболочки с открытым исходным кодом, который можно запустить из cron, чтобы сообщить об истечении срока действия сертификатов SSL. Он может отправлять предупреждения по электронной почте или регистрировать предупреждения через Nagios. Утилита имеет несколько опций, которые вы можете просмотреть с помощью опции «-h».

Если вы управляете множеством сертификатов на веб-сервере, SSL-cert-check можно использовать для печати даты истечения срока действия каждого из них.Если у вас нет локального доступа к файлам сертификатов, вы можете использовать опцию сетевого подключения утилиты, чтобы извлечь даты истечения срока действия сертификатов с действующего сервера.

Если вам нужно контролировать большое количество серверов, вы можете поместить их имена и номера портов в файл, а затем запустить SSL-cert-check для этого файла.

Заключение

Если вы не обнаружите просроченные сертификаты достаточно рано, последствия могут быть очень болезненными. Рассмотренные здесь инструменты предлагают функции уведомлений, которые могут помочь вам избежать проблем, дать вам душевное спокойствие и избавить вас от всех проблем, связанных с сертификатами вашего веб-сайта.

В чем разница между государственным и частным трастовым сертификатом?

Общедоступные и частные доверительные сертификаты — это типы сертификатов SSL / TLS, которые отформатированы для различных вариантов использования. Entrust Datacard выдает сертификаты SSL / TLS, чтобы соответствовать как публичной, так и частной моделям доверия. Но в чем разница между этими моделями?

Модель общественного доверия для сертификатов SSL / TLS

Общедоступные сертификаты SSL / TLS используются для проектов общедоступных веб-сайтов (например,g., веб-сайты, целевые страницы, микросайты и т. д.) и необходимы, чтобы избежать предупреждений браузера. Открытый сертификат может использоваться для защиты связи сервер-клиент или сервер-сервер и может быть выдан только доверенным центром сертификации (ЦС).

Доверие — ключ к полезности публичных сертификатов SSL / TLS. В модели общественного доверия центры сертификации привязывают свои корневые сертификаты к цепочке иерархии доверия, которая есть в различных браузерах — Safari, Chrome, Microsoft, Mozilla и Firefox, и, в большинстве случаев, у поставщиков операционных систем — Windows OSX, iOS и Android.Эти корневые сертификаты по сути символизируют то, что CA будет управлять сертификатами и выдавать их в соответствии с политиками, установленными CA / Browser Forum, группой отраслевых стандартов. Политика регулируется браузерами и поставщиками, которые распространяют корневые сертификаты среди людей, использующих их платформы (пользователей). Это указывает своим пользователям, что сертификат SSL / TLS был выдан владельцу домена доверенным центром сертификации и что передаваемые данные будут зашифрованы для обеспечения безопасности транзакций.Специальные сертификаты, такие как подпись документов или кода, требуют доверия со стороны таких поставщиков программного обеспечения, как Adobe или Oracle.