Подтверждение подлинности электронной подписи — Портал государственных услуг Российской Федерации

Данный сервис предназначен для подтверждения подлинности ЭП формата PKCS#7 в электронных документах по значению хэша.

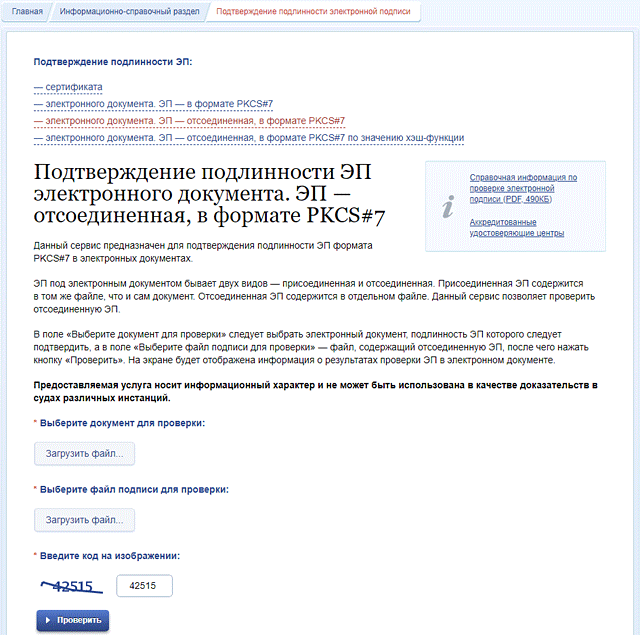

ЭП под электронным документом бывает двух видов — присоединенная и отсоединенная. Присоединенная ЭП содержится в том же файле, что и сам документ. Отсоединенная ЭП содержится в отдельном файле. Данный сервис позволяет проверить отсоединенную ЭП.

Для проверки вместо электронного документа передается значение его хэш-функции.

Утилиту для расчета значения хэш-функции можно скачать по ссылкам:

WINDOWS LINUX

Установка криптопровайдера для вычисления хэш-значения электронного документа не требуется. Ввиду того, что расчет хэш-значения электронного документа утилитой cpverify осуществляется в обратном порядке, при подсчете необходимо использовать параметр

Пример:

Пример: C:\Program Files (x86)\Crypto Pro\CSP>cpverify -mk E:\test.pdf -inverted_halfbytes 0

В поле «Введите шестнадцатеричное хэш-значение документа» следует ввести вычисленное шестнадцатеричное хэш-значение документа. В поле «Выберите документ для проверки» следует указать файл, содержащий отсоединенную ЭП, после чего нажать кнопку «Проверить». На экране будет отображена информация о результатах проверки ЭП в электронном документе.

Предоставляемая услуга носит информационный характер и не может быть использована в качестве доказательств в судах различных инстанций.

* Выберите документ для проверки:

Загрузить файл…

* Введите значение хэш-функции:

* Введите код на изображении:

Проверить

Государственные услуги

«Электронное МВД»

Раздел «Электронное МВД» призван повысить информированность граждан о государственных услугах, предоставляемых МВД России,в том числе, посредством межведомственного электронного взаимодействия.

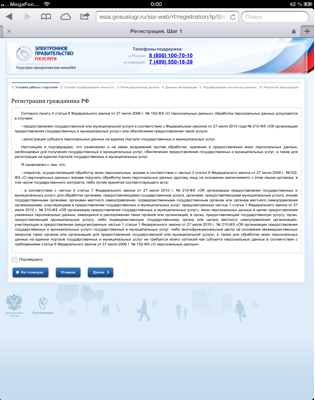

С 1 октября 2011 года в рамках реализации требований Федерального закона от 27 июля 2010 г. № 210-ФЗ «Об организации предоставления государственных и муниципальных услуг» (скачать полный текст) МВД России приступило к предоставлению государственных услуг и функций в упрощенном порядке.

В настоящее время гражданину для получения государственной услуги от МВД России требуется предъявить минимальное количество документов, как правило, имеющихся у него на руках. Большая часть сведений и документов запрашивается через систему межведомственного электронного взаимодействия в федеральных органах исполнительной власти, где она имеется.

Граждане, имеющие доступ к сети интернет, могут воспользоваться всеми преимуществами быстрого и бесконтактного документооборота и получить необходимые услуги без потери времени и качества. Зарегистрировавшись один раз на сайте www. gosuslugi.ru, Вы получите доступ ко всем услугам портала, в том числе и тем, которые оказываются МВД России.

gosuslugi.ru, Вы получите доступ ко всем услугам портала, в том числе и тем, которые оказываются МВД России.

Преимущества пользования Порталом государственных услуг (www.gosuslugi.ru):

-сокращаются сроки предоставления услуг;

-уменьшаются финансовые издержки граждан и юридических лиц;

-ликвидируются бюрократические проволочки вследствие внедрения электронного документооборота;

-снижаются коррупционные риски;

-снижаются административные барьеры и повышается доступность получения государственных и муниципальных услуг.

В разделе «Электронное МВД» Вы найдете ответы на интересующие Вас вопросы и ознакомитесь с правилами и рекомендациями по пользованию услугами, предоставляемыми МВД России на портале www.gosuslugi.ru.

Также Вы можете обратиться с возникшими вопросами по телефону круглосуточной «горячей линии» Департамента информационных технологий, связи и защиты информации МВД России 8 (495) 667-07-33.

Как проверить ЭЦП

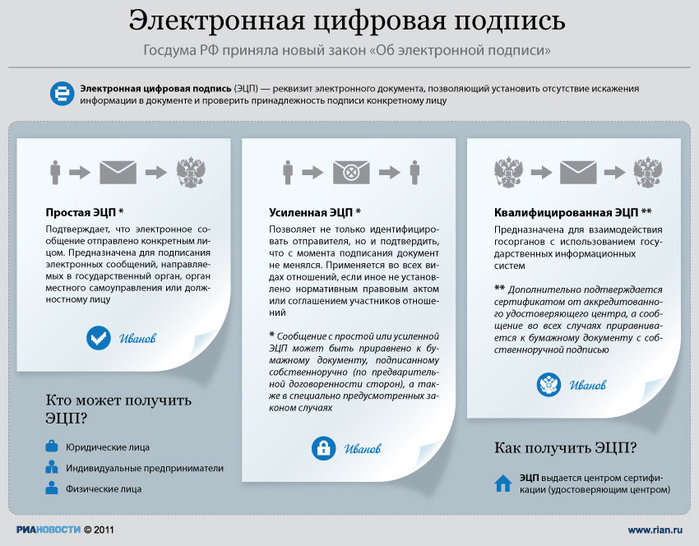

С вступлением в силу закона об «Электронной подписи» все документы, требующие личной подписи и мокрой печати, можно отправлять по электронной почте. Сфера использования электронных цифровых подписей (ЭЦП) не ограничивается подачей в контролирующие органы необходимой отчетности и визированием юридических документов. Сейчас многие активные пользователи интернета используют ЭЦП для совершения гражданско-правовых сделок, а также для подтверждения аутентичности электронных писем.

Для чего необходима проверка электронной подписи

При получении любого документа с использованием ЭЦП необходимо проверить ее аутентичность. Подтверждение подлинности электронной подписи сродни графологической экспертизе. После проверки вы сможете:

- идентифицировать лицо, подписавшее документ;

- быть уверенным, что респондент подписал документ не случайно;

- использовать ЭЦП, как доказательство при отказе респондента от подписи;

- определить целостность и достоверность документа.

Электронная подпись может находиться непосредственно в теле документа или поставляться к нему отдельным файлом. В зависимости от способа исполнения ЭП может выглядеть как картинка, цифровой ряд или не иметь визуального решения.

Как проверить ЭЦП документа

Проверка электронной подписи производится несколькими способами, наиболее распространенными из которых являются:

- С помощью инструментария специализированного ПО.

- На сайте госуслуг.

- Самостоятельно, по значению хеш-функций.

- Самостоятельно, средствами Microsoft Word.

Важно! Следует учесть, что самостоятельная проверка подлинности ЭП требует наличия специализированных утилит и вычислительных мощностей. Процесс это достаточно сложный, поэтому в этой публикации рассматриваться не будет.

Проверка подлинности ЭП программным комплексом «Крипто АРМ»

Программа «Крипто АРМ» предназначена для создания и проверки подлинности прикрепленной ЭЦП. Для проверки следует приобрести данную утилиту на сайте разработчика или скачать бесплатную версию «Старт». После установки и настройки данного ПО следует:

- Открыть вкладку Файл, в которой выбрать строку «Проверить подпись».

- В открывшемся окне «Добавить файл», если вы намерены проверить ЭП одного документа. Если необходимо проверить подписи целой папки с документами, следует выбрать «Добавить папку». После добавления следует нажать «Далее» и ждать результата проверки.

- После окончания проверки появится окно результата.

Важно! Программный комплекс «Крипто АРМ» может проверять аутентичность квалифицированных электронных подписей, выданных аккредитованным удостоверяющим центром.

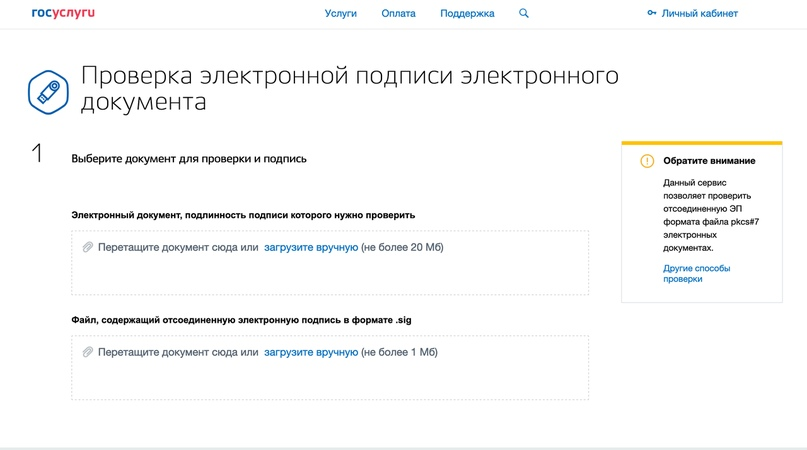

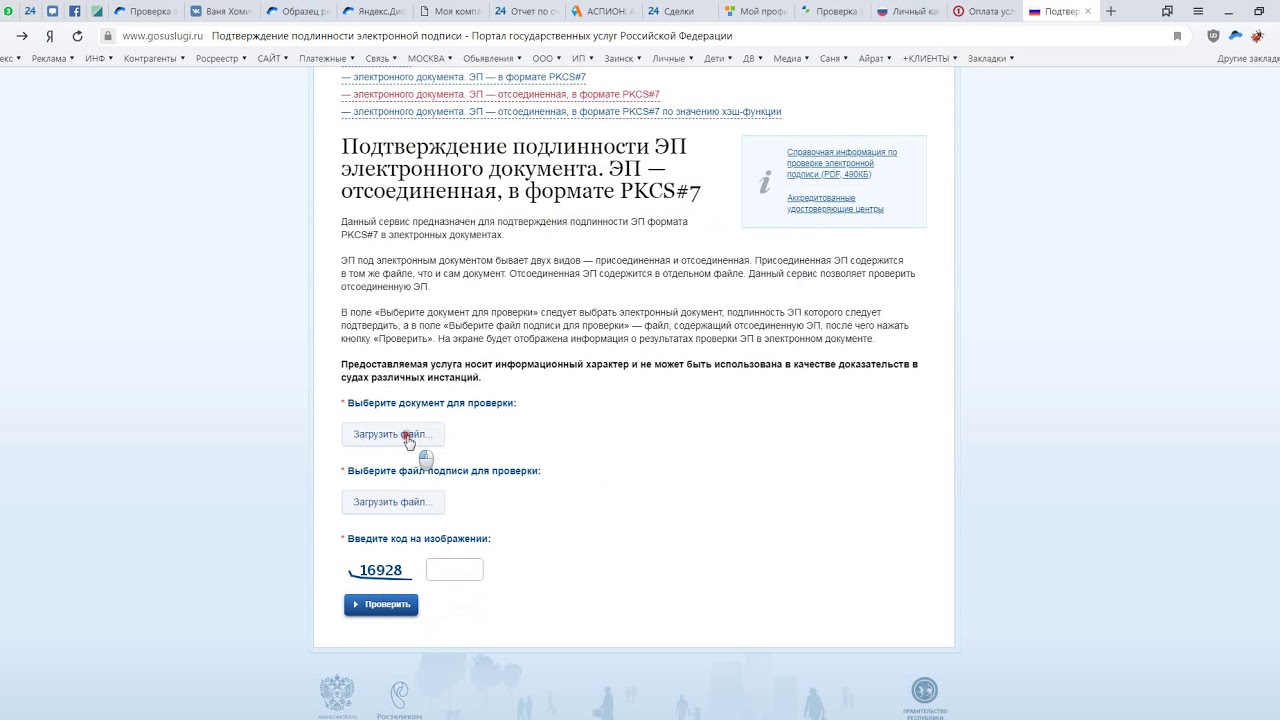

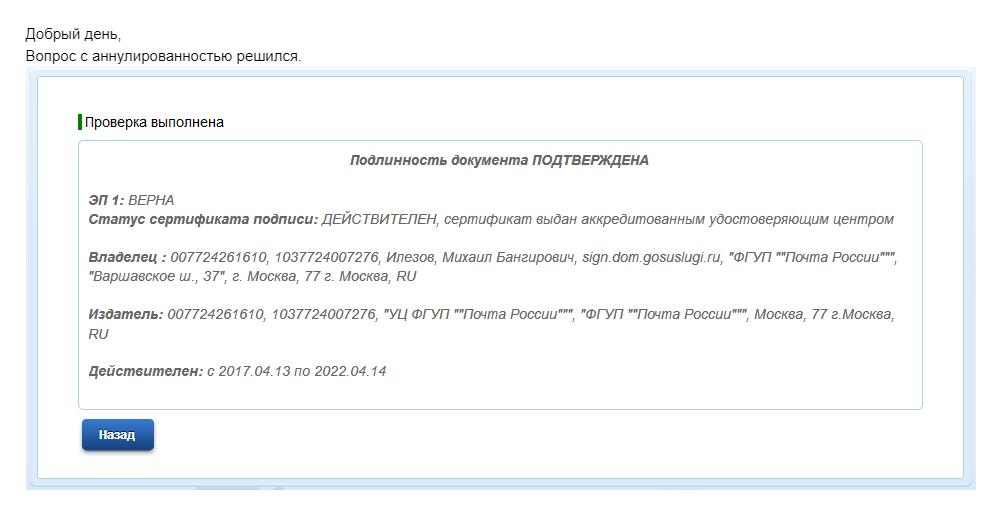

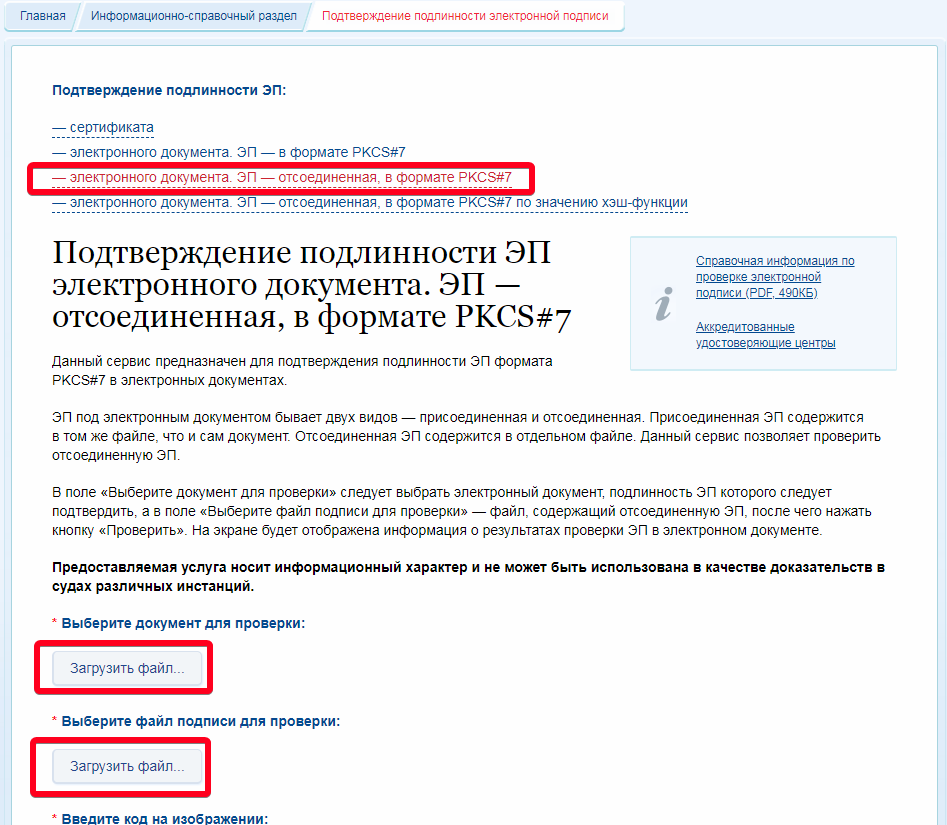

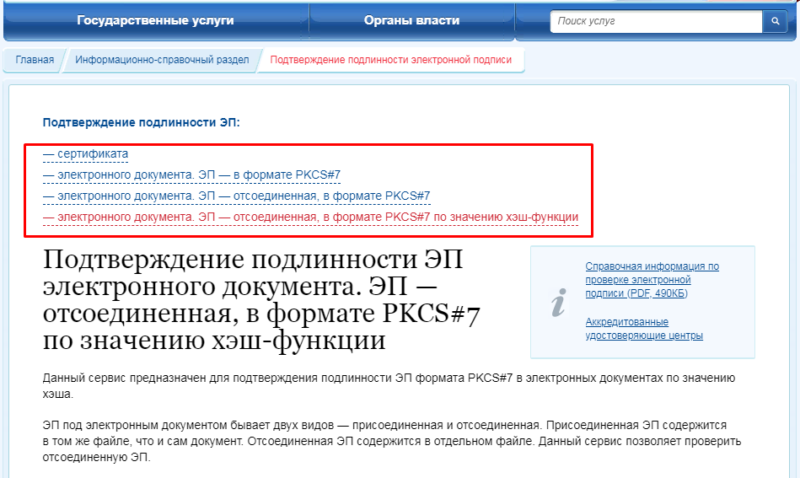

Проверка подлинности ЭЦП на сайте Государственных услуг

Сайт госуслуг дает возможность (без установки специализированного ПО) проверить подлинность присоединенной и отсоединенной ЭП в формате PKCS#7, проверить ЭЦП на аутентичность по значению хеш-функций, а также подтвердить аутентичность сертификата электронной подписи, выданной одним из аккредитованных удостоверяющих центров. Наиболее простым способом проверки подлинности электронной подписи является проверка предоставленного подписантом сертификата открытого ключа. Интерфейс ресурса http://www.gosuslugi.ru/pgu/edsдружелюбен и прост для использования.

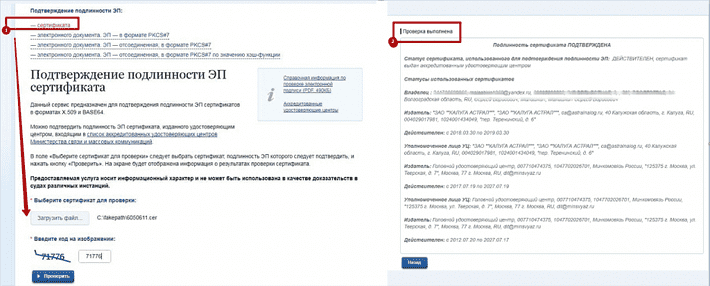

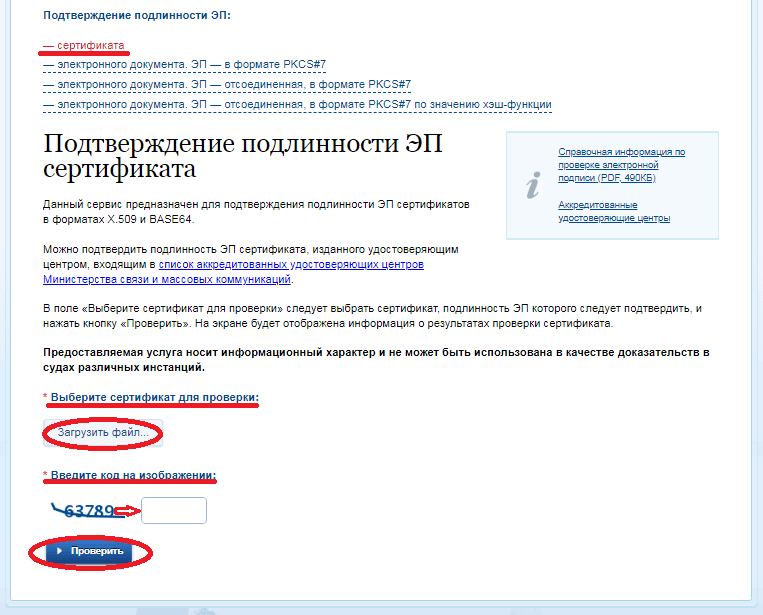

- Для проверки сертификата следует перейти на сайт госуслуг. В главном окне выбрать, что именно вы будете проверять.

- Для проверки подлинности сертификата необходимо нажать клавишу «Загрузить файл», выбрать необходимый сертификат, после чего ввести капчу и нажать клавишу «Проверить».

- Проверка ЭЦП, прикрепленной к документу, делается также просто, как и проверка сертификата. Для этого следует нажать клавишу «Загрузить файл», выбрать необходимый документ, ввести цифровой код на изображении и нажать кнопку «Проверить».

- Для проверки отсоединенной электронной подписи загрузить документ, отдельно загрузить файл подписи, ввести капчу и нажать кнопку проверки.

Для проверки аутентичности отсоединенной ЭП по значению хеш-функций потребуется специальная утилита, которую можно скачать на сайте Государственных услуг. В поле «Выбор документа» необходимо загрузить файл подписи. В поле значения хеш-функций нужно вставить шестнадцатизначный код, который выдаст загруженная утилита. После ввода капчи и необходимо нажать клавишу «Проверить». В результате на экране отобразится сравнение значений.

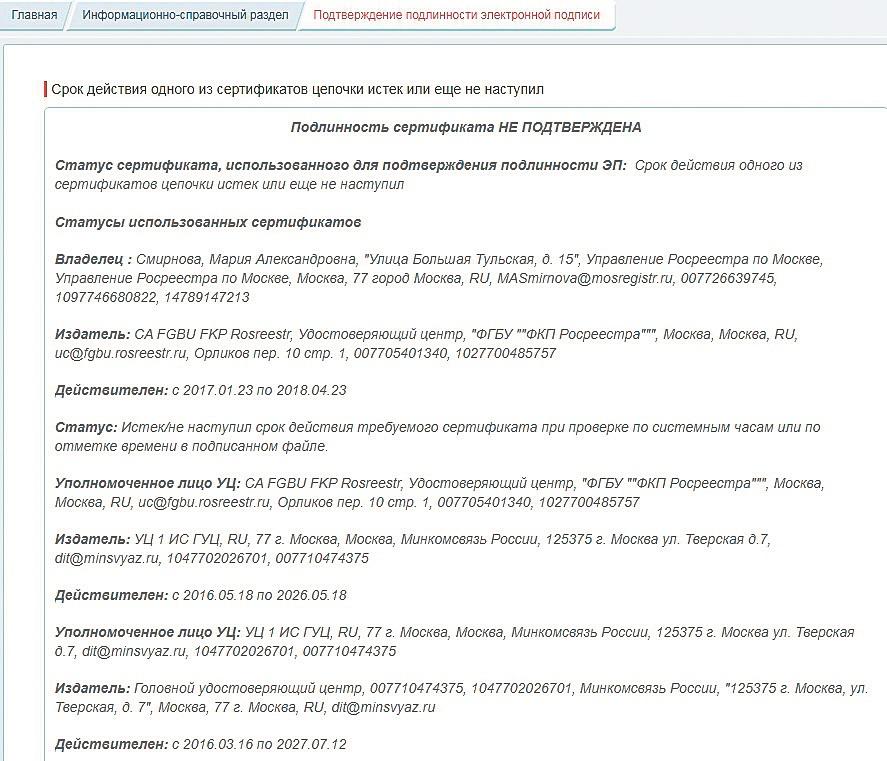

Как видите, проверить подлинность ЭЦП на сайте госуслуг достаточно просто. После успешной проверки, вы получите данные о владельце ЭП, сроках ее действия и органе, выдавшем данную электронную подпись.

После успешной проверки, вы получите данные о владельце ЭП, сроках ее действия и органе, выдавшем данную электронную подпись.

Электронная подпись – скорейший способ регистрации на «Госуслугах»

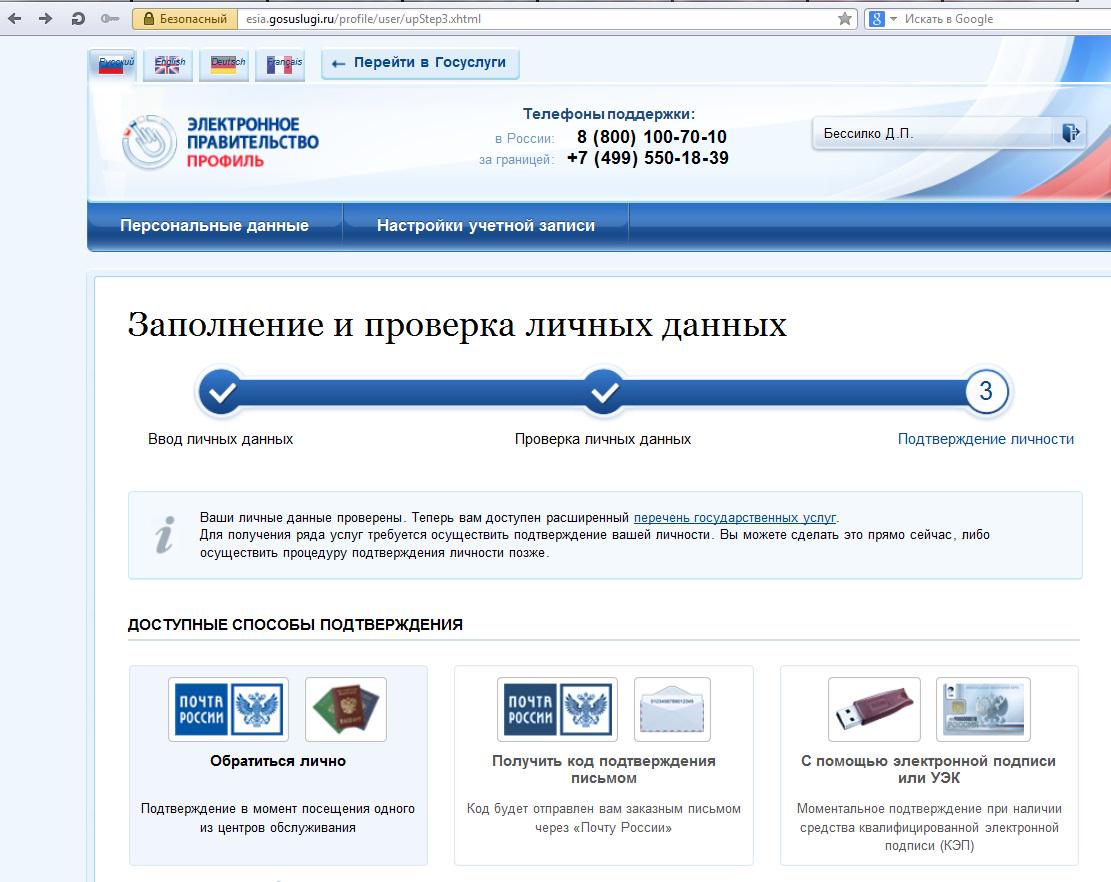

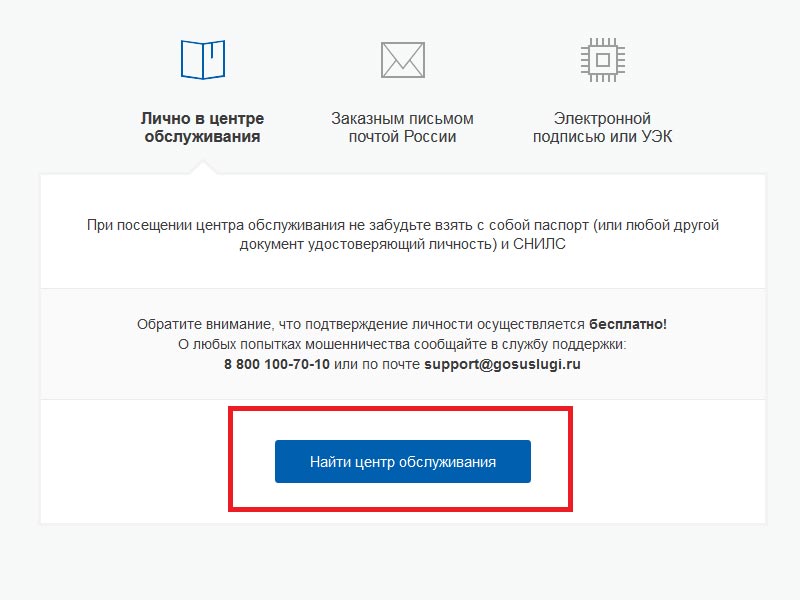

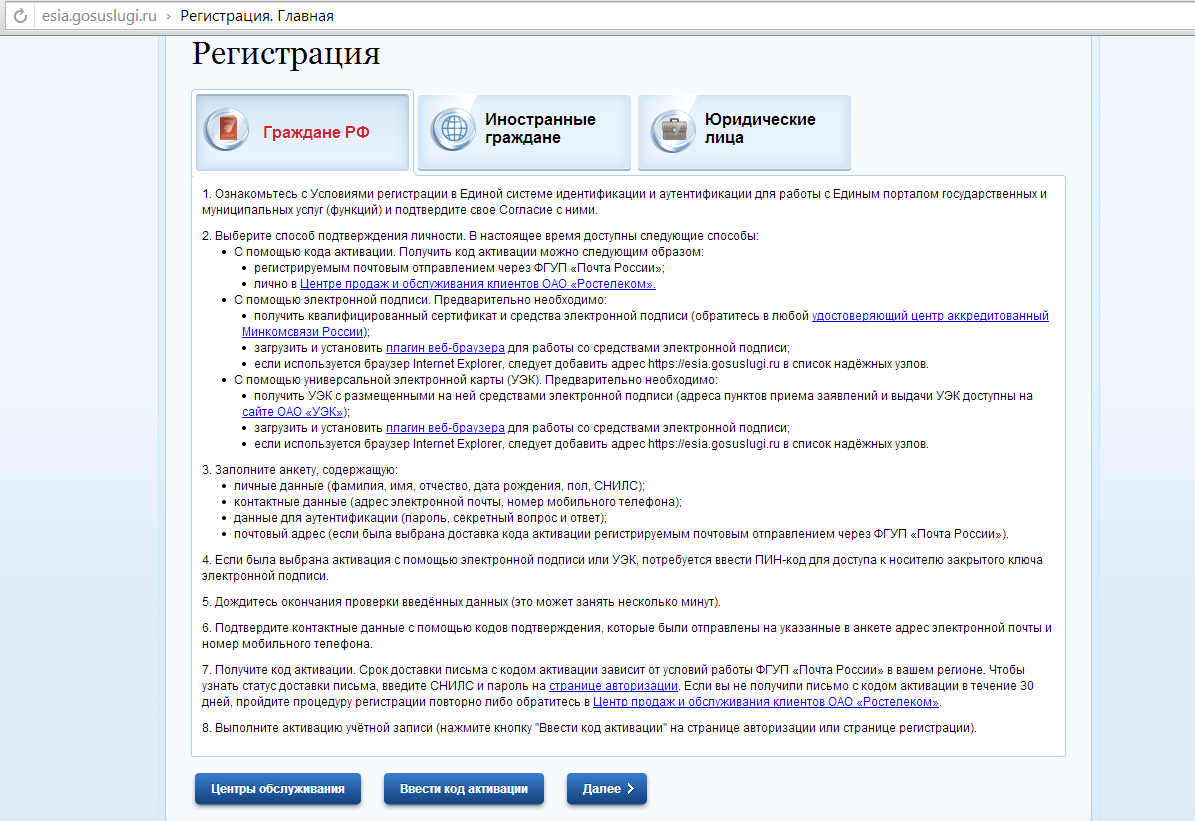

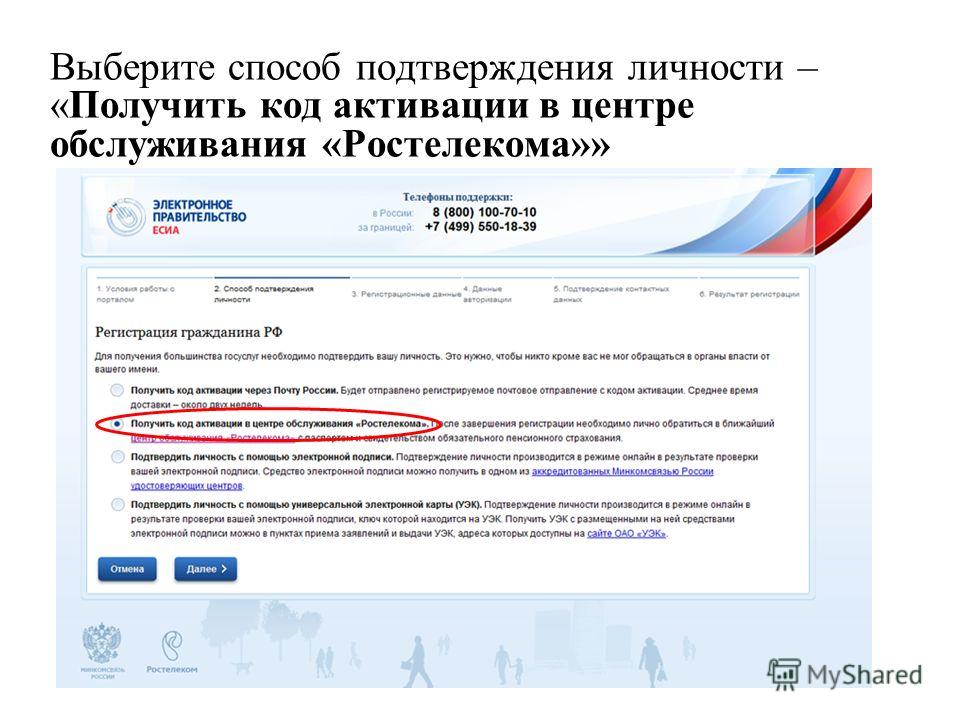

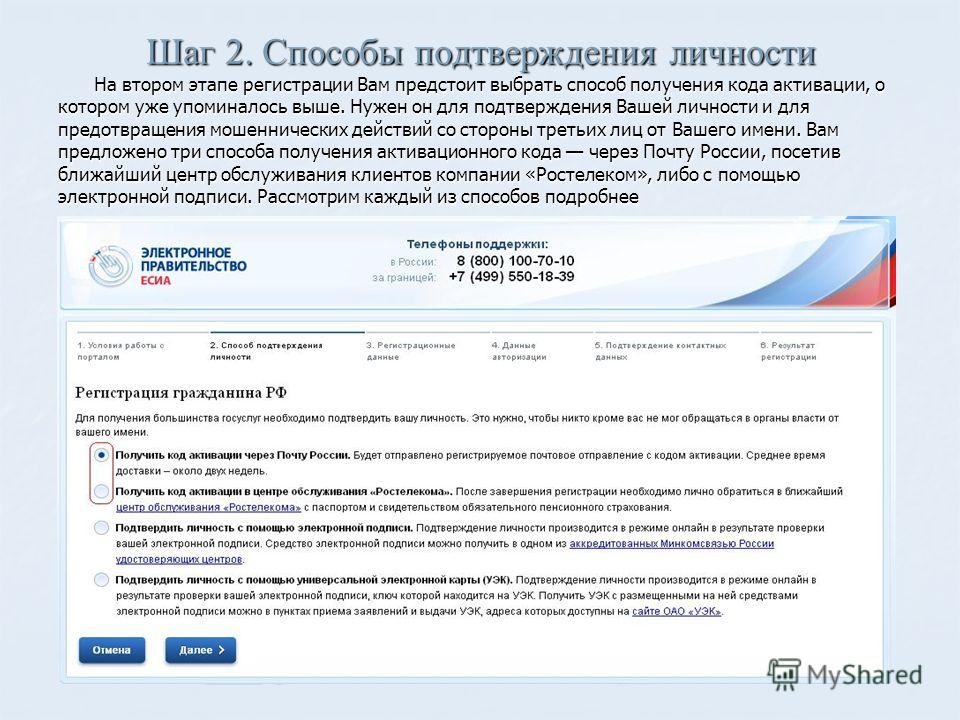

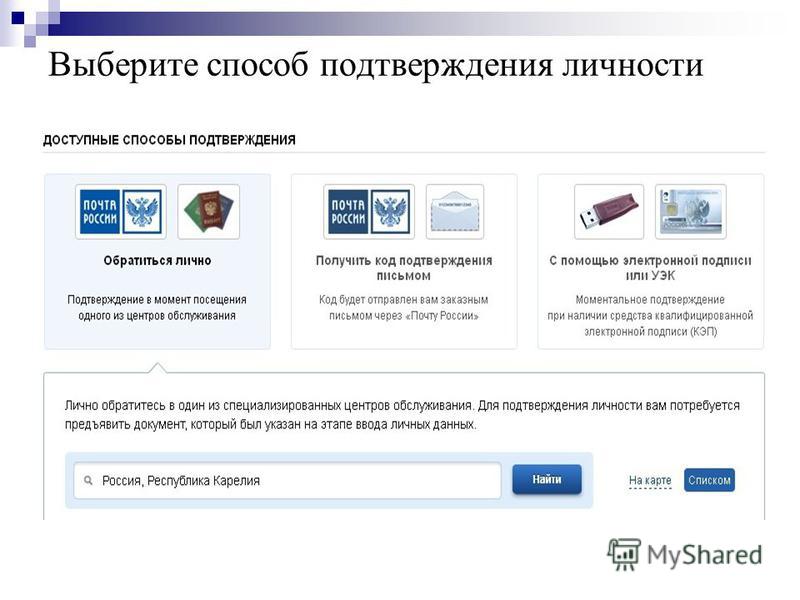

Для оформления подтверждённой учётной записи на портале «Госуслуги», гражданину нужно удостоверить личные данные. Это можно сделать четырьмя способами:

- через онлайн-кабинеты трёх банков, если вы клиент одного из них и у вас есть зарегистрированный аккаунт;

- личное посещение многофункционального центра «Мои документы» с предъявлением паспорта и СНИЛС;

- через Почту России, заказав из профиля на сайте код подтверждения личности.

Четвёртый, возможно, самый простой и скорый способ регистрации подтверждённой учётной записи физического лица на «Госуслугах» – электронная подпись (далее — ЭП)Квалифицированная электронная подпись, выданная аккредитованным удостоверяющим центром, не требует никаких условий, а также избавляет от лишних передвижений и траты времени.

С такой подписью несложно самостоятельно зарегистрировать и получить подтверждённую учётную запись на Госуслугах.

С такой подписью несложно самостоятельно зарегистрировать и получить подтверждённую учётную запись на Госуслугах.Что такое квалифицированная ЭП

Усиленная квалифицированная электронная подпись (далее – УКЭП) создаётся с привлечением криптографических средств, подтверждённых компетентными органами, а именно ФСБ РФ.

Гарантом подлинности в данном случае выступает специальный сертификат, выданный аккредитованным удостоверяющим центром.

Электронный документ, подписанный квалифицированной ЭЦП, имеет такую же юридическую силу, как и бумажный, который подписан собственноручно.

Для получения электронной подписи необходимо обратиться в аккредитованный удостоверяющий центрОбратим внимание, что наличие УКЭП является обязательным условием для работы с порталом Госуслуг, Системой межведомственного электронного взаимодействия, сдачи отчётности в налоговые органы, отправки банковских и иных документов через интернет, исполнении государственных и муниципальных функций и при совершении иных юридически значимых действий.

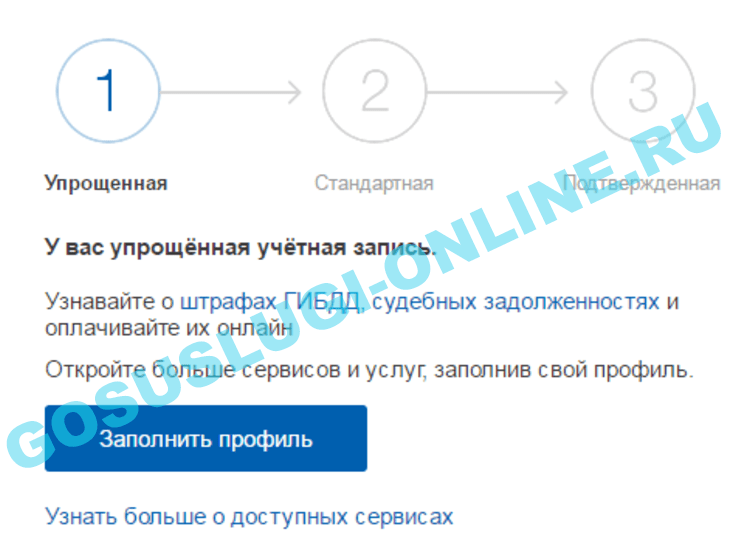

В чём разница между подтверждённым и неподтверждённым аккаунтом физлица на «Госуслугах»

Подтверждённая учётная запись открывает неограниченный доступ ко всем функциям сервиса.

Есть на «Госуслугах» упрощённый и стандартный аккаунты. Для их создания нужно лишь указать Ф. И. О., номер мобильного телефона и e-mail. Но функционал этих учётных записей ограничен.

Чем полезна физлицам подтверждённая учётная запись на «Госуслугах»

Подтверждённый аккаунт на портале «Госуслуги» упрощает и ускоряет получение людьми многочисленных видов услуг во всех сферах жизни, где участвует государство:

- запрос и получение справок и документов из федеральных и местных органов власти;

- оформление льгот и пособий;

- запись детей в дошкольные и школьные учреждения;

- запись на приём к врачу;

- оплата налогов и штрафов;

- регистрация сделок с недвижимостью;

- подача документов в суды через интернет;

- получение физлицами статуса индивидуального предпринимателя, регистрация и открытие юридических лиц.

Зарегистрируйтесь на портале, заполните профиль пользователя и отправьте данные на проверку.

Успешная проверка данных переведёт вашу учётную запись из «Упрощённой» в «Стандартную». Теперь вы можете подтвердить личность с усиленной квалифицированной электронной подписью.

Выберите электронную подпись в качестве способа подтверждения личности. Выберите сертификат ключа проверки электронной подписи, если у вас имеется несколько сертификатов. Введите PIN-код для считывания электронной подписи, а также подпишите заявление на подтверждение учётной записи. Произойдет проверка электронной подписи. Если проверка пройдёт успешно, учетная запись станет «Подтвержденной».

ЭЦП Такском для регистрации на «Госуслугах» – для быстрого создания подтверждённой учётной записи

Вам нужно срочно зарегистрироваться на «Госуслугах», но некогда записываться и ехать в МФЦ «Мои документы»? Нет времени ждать письменного подтверждения от Почты России?

Не выходя из дома, приобретите ЭП Такском для регистрации на «Госуслугах».

Выездные менеджеры доставят электронную подпись на указанный вами адрес.

Помощь в регистрации

Если во время регистрации понадобится подсказка, специалисты Такском удалённо помогут:

- создать учётную запись на популярном госпортале;

- установить софт, приложения и расширения для работы с «Госуслугами».

Отправить

Запинить

Твитнуть

Поделиться

Поделиться

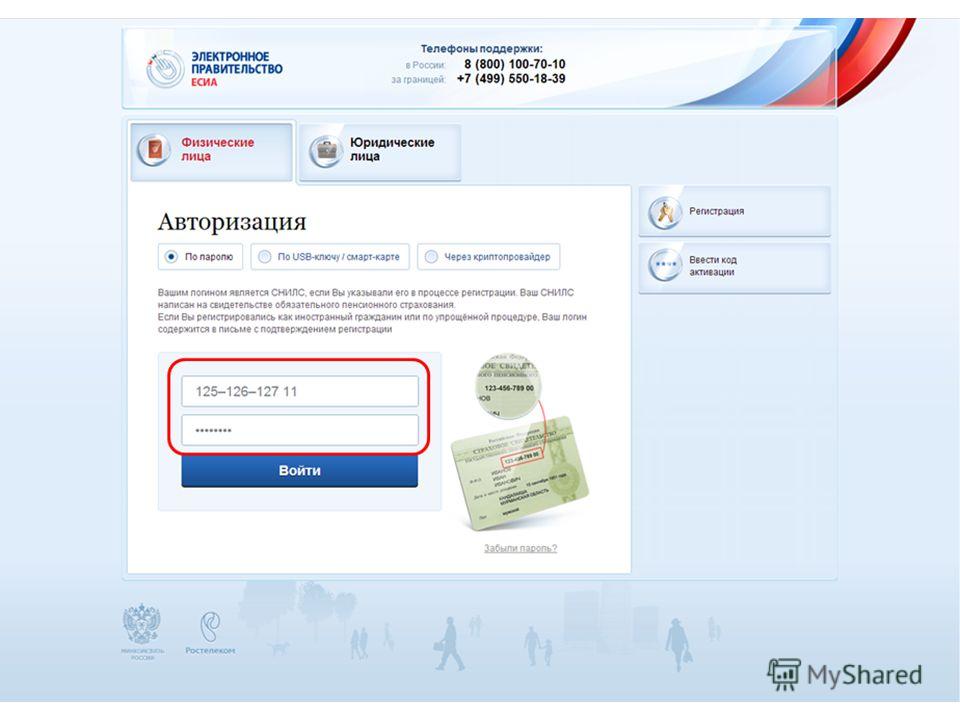

Использование Электронной подписи на портале Госуслуги

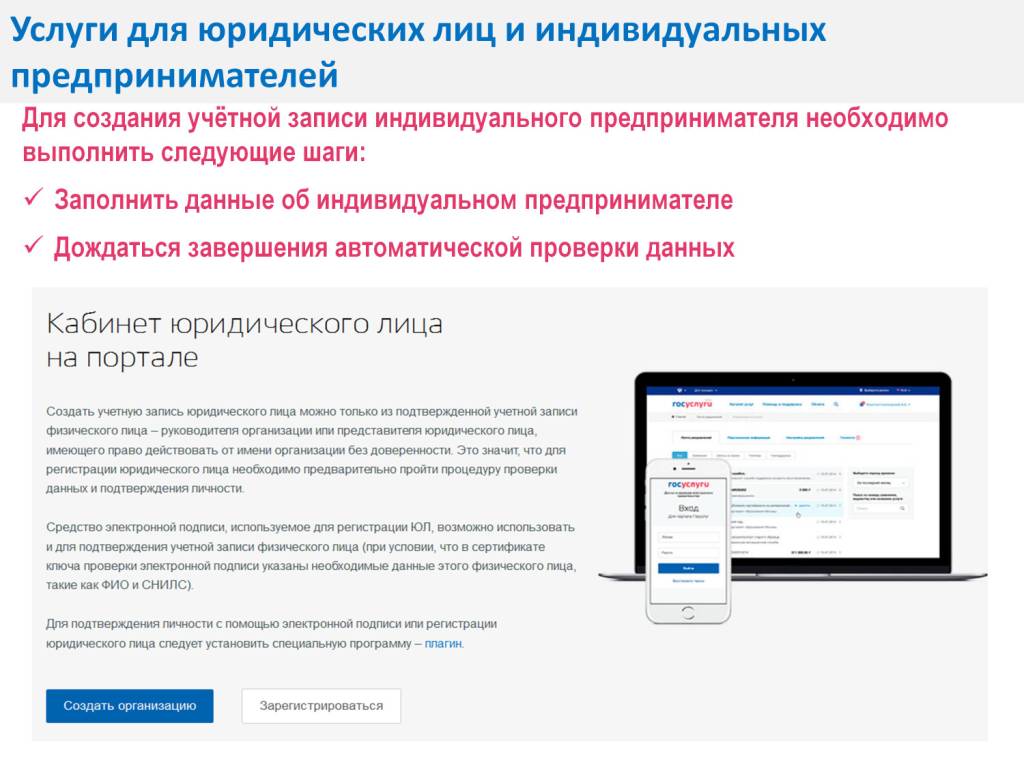

После приобретения у нас квалифицированной электронной подписи (сокращенном КЭП), вы сможете использовать ЭЦП на портале Госуслуг. Существует несколько вариантов использование ЭЦП: как Физическое лицо, Индивидуальный предприниматель или подпись Юридического лица. Все зависит от того на кого был оформлен сертификат ЭП (ФЛ/ИП/ЮЛ).

Все зависит от того на кого был оформлен сертификат ЭП (ФЛ/ИП/ЮЛ).

Для получения доступа ко всем услугам портала в электронной форме и получения возможности создания учётных записей для юр. лица или ИП, необходимо подтвердить статус учётной записи физического лица. Подтвердить подлинность данных учётной записи можно с помощью Квалифицированной электронной подписи (КЭП).

Добавление юридического лица возможно только с помощью сертификата электронной подписи. Сертификат электронной подписи должен быть выдан на руководителя предприятия или на его полномочного представителя. Представитель должен иметь право действовать от имени юридического лица без доверенности.

В ситуации когда в организации есть филиальная сеть, необходимо первоначально зарегистрировать со своей КЭП на ЕСИА Госуслуги руководителя головной организации.

Когда от лица предприятия клиента, единоличным исполнительным органом является управляющая компания. То в сертификате ЭП нужно указать сведения о руководителе Управляющей компании и данные управляемой компании.

Настройка компьютера для работы с порталом.

Для начала работы с порталом Государственных Услуг необходимо пройти диагностику и выполнить рекомендуемые действия. Потребуется скачать и установить «Плагин Электронного Правительства», устанавливаем плагин который вам рекомендовала диагностика. Все сведения по настройке компьютера для работы с Электронной подписью на сайте gosuslugi.ru, вы найдете в разделе «Работа с электронной подписью».

При работе с ЭЦП на портале в случае появления технических ошибок, в первую очередь проверьте настройку вашего браузера по статье “Настройка Электронной подписи для Госуслуг“. И выполните все требуемые действия.

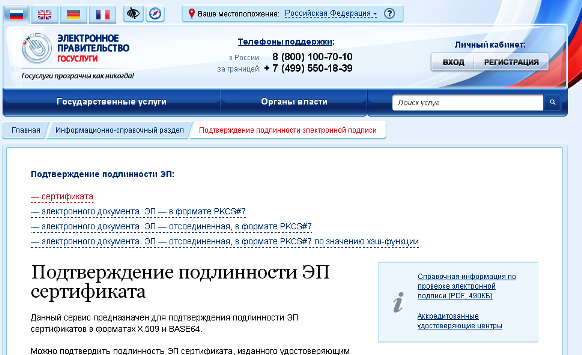

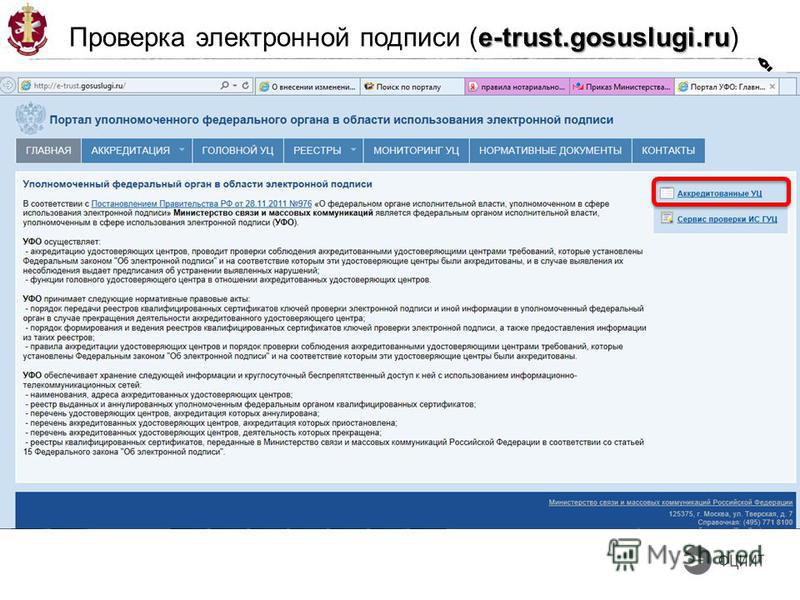

Как проверить подлинность ЭП.

Чтобы осуществить проверку подлинности квалифицированной ЭП, нам потребуется на портале gosuslugi.ru перейти в раздел «Подтверждение подлинности электронной подписи».

В этом разделе можно проверить подлинность:

- Открытого ключа квалифицированной электронной подписи.

Сертификат открытого ключа можно проверить в формате X.509 (кодировки DER и BASE64). Необходимо в разделе «Выберите сертификат для проверки» нажать на кнопку «Загрузить файл»и выбрать сохраненный файл с открытым ключом сертификата (Работает с расширением в формате .cer,.der,.pem). Необходимо указать код Капчи и нажать на кнопку «Проверить».

Сертификат открытого ключа можно проверить в формате X.509 (кодировки DER и BASE64). Необходимо в разделе «Выберите сертификат для проверки» нажать на кнопку «Загрузить файл»и выбрать сохраненный файл с открытым ключом сертификата (Работает с расширением в формате .cer,.der,.pem). Необходимо указать код Капчи и нажать на кнопку «Проверить». - Электронного документа подписанного прикрепленной ЭЦП в формате PKCS#7. Проверяются документы подписанные сертификатом ЭП в кодировках DER или BASE64. Нажимаем в разделе «Выберите документ для проверки» кнопку «Загрузить файл». После открытия окна выбираем подписанный прикреплённой электронной подписью документ в формате.sig,.sign,.sgn, указываем код с Капчи и нажимаем кнопку «Проверить».

- Документа подписанного открепленной ЭП, в формате PKCS#7. Проверяются электронные документы подписанные сертификатом цифровой подписи в кодировках DER или BASE64. Нажимаем «Выберите документ для проверки» указываем оригинальный проверяемый документ.

Нажимаем в следующем разделе «Выберите файл подписи для проверки» здесь выбираем файл с открепленной подписью сохраненной в формате.sig,.sign,.sgn ,и вводим проверочный код и нажимаем «Проверить».

Нажимаем в следующем разделе «Выберите файл подписи для проверки» здесь выбираем файл с открепленной подписью сохраненной в формате.sig,.sign,.sgn ,и вводим проверочный код и нажимаем «Проверить».

Служба поддержки Госуслуг

По всем вопросам связанными с работой в ЕСИА и ошибкам, которые не относятся к настройкам компьютера или электронной подписи, необходимо обращаться в службу поддержки ЕСИА Госуслуги:

— Помощь и поддержка.

— Онлайн-чат.

— Бесплатный Телефон: По всей России 8 (800) 100-70-10, для жителей Москвы +7 (499) 550-18-39.

— Электронная почта: [email protected].

Как получить электронную подпись для физических и юридических лиц

На портале mos.ru

Физические лица для получения электронных госуслуг на официальном сайте Мэра Москвы пользуются простой электронной подписью (то есть им достаточно зарегистрироваться на mos.ru). Для юридически значимых услуг требуется получение полной (подтвержденной) учетной записи. Для этого нужно подтвердить свою личность в любом центре госуслуг «Мои документы».

Для этого нужно подтвердить свою личность в любом центре госуслуг «Мои документы».

Юридические лица и индивидуальные предприниматели пользуются усиленной квалифицированной электронной подписью. Для ее получения следует обратиться в аккредитованный удостоверяющий центр.

На портале gosuslugi.ru

На портале gosuslugi.ru есть несколько уровней учетной записи. Пользуясь упрощенным и стандартным уровнями, вы подписываете заявления простой электронной подписью. Но чтобы получить доступ ко всем услугам, вам нужен подтвержденный аккаунт — для этого нужно подтвердить личность, то есть приравнять простую электронную подпись к собственноручной.

На сайте Федеральной налоговой службы

Физические лица, получая услуги через личный кабинет на сайте Федеральной налоговой службы, пользуются усиленной неквалифицированной подписью, приравненной к собственноручной. Сертификат ключа проверки можно получить в самом личном кабинете, а вот идентификация личности и приравнивание электронной подписи к собственноручной происходят на уровне входа в личный кабинет: войти можно либо по логину и паролю, которые выдают при личном визите в налоговую инспекцию, либо с помощью подтвержденной учетной записи на портале gosuslugi. ru, либо и вовсе по усиленной квалифицированной электронной подписи.

ru, либо и вовсе по усиленной квалифицированной электронной подписи.

А вот индивидуальным предпринимателям и юридическим лицам для получения услуг (например, для регистрации онлайн-кассы) может понадобиться усиленная квалифицированная подпись.

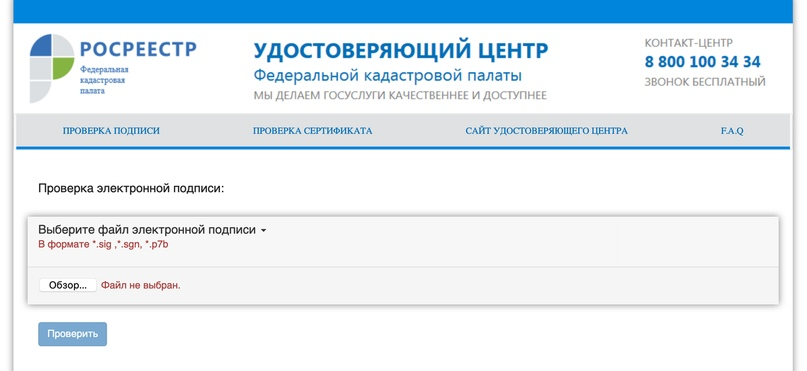

На сайте Росреестра

Часть услуг Росреестра (например, подать заявление, записаться на прием) можно получить, используя простую электронную подпись. Но большинство услуг предоставляется тем, у кого есть усиленная квалифицированная электронная подпись.

Для участия в электронных торгах

Для того чтобы участвовать в электронных торгах, нужна усиленная квалифицированная электронная подпись.

ЭЦП для Госуслуг: подобрать сертификат электронной подписи для портала Госуслуг, узнать цены

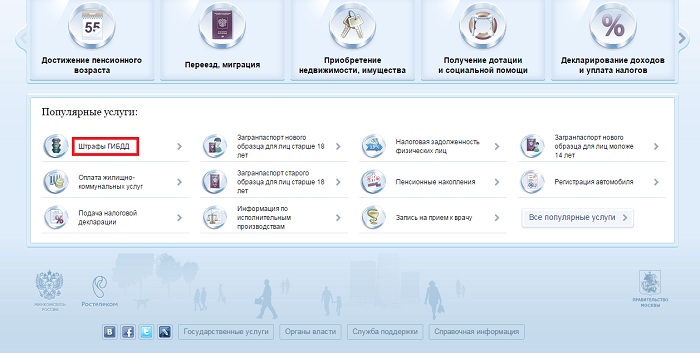

Федеральная государственная информационная система «Единый портал государственных и муниципальных услуг (функций)» упрощает взаимодействие пользователей с представителями государственных и муниципальных органов. Портал госуслуг позволяет:

Портал госуслуг позволяет:

- проверить налоговую задолженность;

- записаться на прием к врачу;

- узнать состояние лицевого счета в ПФР;

- подать заявление на загранпаспорт;

- зарегистрировать транспортное средство;

- получить информацию о штрафах ГИБДД и оплатить их;

- зарегистрировать права на недвижимость;

- оплатить ЖКХ;

- зарегистрировать юридическое лицо;

- обратиться в госорганы или органы местного самоуправления;

- отследить статус своего обращения;

- и многое другое.

Для получения госуслуг в электронном формате необходимо зарегистрироваться на портале. Для этого вам потребуется электронная подпись — она имеет юридический и правовой статус собственноручной подписи и позволяет подписывать все документы в онлайне.

Как сделать электронную подпись для Госуслуг

Получить электронную подпись для Госуслуг можно в аккредитованном удостоверяющем центре «Инфотекс Интернет Траст». Получателю необходимо выполнить следующие действия:

Получателю необходимо выполнить следующие действия:

- подать заявку на приобретение электронной подписи;

- оплатить выставленный счет;

- подготовить документы;

- лично обратиться в офис для получения сертификата ключа ЭП.

Преимущества использования ЭЦП для портала Госуслуг

Электронная подпись предназначена для идентификации личности, а подписанный ей документ обладает юридической силой, поэтому она необходима для работы на портале госуслуг. Владельцы ЭЦП приобретают ряд бесспорных преимуществ при использовании портала:

- быстрая регистрация и активация. Имея электронную подпись, вам не нужно хранить в памяти номер СНИЛС (обязателен для активации на портале без ЭП) и сложный пароль для входа;

- расширенный спектр услуг. Например, подать заявление на регистрацию юридического лица или индивидуального предпринимателя, заявку на получение патента, а также многие другие услуги без ЭЦП невозможно.

Аутентификация | govinfo

Основная миссия GPO не изменилась с момента открытия в 1861 году, но агентство эволюционировало, чтобы удовлетворить информационные потребности Конгресса, агентств и общественности в преимущественно цифровом мире. Широкое использование цифровых технологий изменило способы создания, управления и доставки продуктов GPO пользователям. Поскольку многие официальные публикации, которые GPO предоставляет в Интернете, представлены в формате PDF, GPO использует технологию цифровой подписи для подтверждения подлинности и целостности и защиты от несанкционированного изменения этих файлов.

GPO несет более широкую ответственность не только за информирование Америки, но и за принятие мер по предоставлению доказательств потребителям информации, что они могут доверять информации, содержащейся в наших публикациях. Верьте, что не было внесено никаких несанкционированных изменений, но также верьте, что то, что они видят, на самом деле является официальным документом, не сфабриковано и фактически было распространено GPO именно в такой форме.

Применяя цифровые подписи к PDF-документам, GPO стремится предоставить доказательства целостности и подлинности PDF-документов:

- Предоставление доказательства целостности документа означает, что были приняты меры для предотвращения несанкционированного или случайного изменения данных.Цель состоит в том, чтобы предоставить получателю видимые доказательства, чтобы убедиться, что данные не были изменены.

- Под подлинностью мы подразумеваем, что пользователь может видеть доказательства, подтверждающие личность, источник и право собственности цифровой публикации.

Чтобы удовлетворить потребность в предоставлении доказательств подлинности и целостности документов PDF, GPO использует цифровой сертификат для применения цифровых подписей к документам PDF и видимую печать подлинности для передачи этой информации пользователям.

Сертификация является подтверждением проверки или полномочий. Это процесс, связанный с проверкой подлинности цифрового объекта как контента, выпущенного автором или издателем.

Информация о подлинности и целостности передается пользователю при открытии PDF-файла в Adobe Acrobat или Reader и нажатии на видимую печать подлинности, логотип орла с надписью «Аутентифицированная правительственная информация США». Нажав на логотип, пользователи могут убедиться, что сертификат документа действителен, не изменялся с момента его сертификации и что личность подписывающего лица действительна.Пользователь также может просмотреть свойства подписи.

Как проверить файлы PDF с цифровой подписью GPO?

Рекомендуемый способ проверки PDF-файлов GPO с цифровой подписью — открыть файл с помощью Adobe Acrobat или Reader. Многие браузеры сегодня открывают PDF-файлы автоматически в браузере без использования программного обеспечения Adobe на вашем компьютере. Если вы не используете Adobe Acrobat или Reader, процесс проверки цифровой подписи может не произойти.

* Примечание. Вы можете настроить поведение при открытии PDF по умолчанию на своем компьютере, чтобы оно открывалось в программе Adobe, а не в браузере. Каждый браузер имеет свои собственные настройки для управления тем, как PDF-файлы открываются с веб-страницы. Следуйте этим инструкциям для вашего конкретного браузера, чтобы изменить настройки отображения.

Каждый браузер имеет свои собственные настройки для управления тем, как PDF-файлы открываются с веб-страницы. Следуйте этим инструкциям для вашего конкретного браузера, чтобы изменить настройки отображения.

Когда объект групповой политики подписывает и сертифицирует документ, значок синей ленты появляется прямо под верхним меню навигации, а также на панели подписи в Adobe Acrobat или Reader. Когда пользователи печатают документ, подписанный и сертифицированный GPO, печать подлинности автоматически распечатывается на документе, но лента не печатается.

Значок с голубой лентой

Печать подлинности GPO

Как выделить или добавить комментарии к PDF-документам, имеющим цифровую подпись?

Существует обходной путь, который позволит вам комментировать PDF-файлы с цифровой подписью путем печати в формате Adobe PDF для создания нового PDF-файла, который может быть аннотирован.

Инструкции:

- Откройте файл PDF в Adobe Acrobat или Reader * Примечание.

Обязательно открывайте файл с помощью программного обеспечения Adobe, а не в веб-браузере (Internet Explorer, Chrome и т. Д.)

Обязательно открывайте файл с помощью программного обеспечения Adobe, а не в веб-браузере (Internet Explorer, Chrome и т. Д.) - После открытия файла в программе Adobe перейдите в верхнее меню, нажмите «Файл», затем нажмите «Печать». Появится экран с параметрами печати. На этом экране щелкните раскрывающийся список рядом с «Принтер» и выберите «Adobe PDF». Щелкните раскрывающийся список рядом с «Комментарии и формы» и выберите «Документ» (вместо «Документ и пометки»).

- Щелкните «Печать». После этого вы сможете сохранить файл с именем, отличным от исходного, или в другом месте на вашем компьютере.Вы сможете выделить и добавить комментарии к этому новому файлу.

Примечание. Новые файлы, созданные с помощью этого метода, по-прежнему будут отображать печать подлинности GPO, но больше не будут иметь цифровой подписи.

Я хочу процитировать сертифицированный PDF-документ с цифровой подписью, который я скачал с сайта

govinfo . Мне нужно перепечатать текст? Пользователи могут выбрать текст из сертифицированного PDF-файла с цифровой подписью, а затем скопировать и вставить его в новый документ. Цифровая подпись не передается вместе с текстом.

Цифровая подпись не передается вместе с текстом.

Что такое значки проверки?

Значки проверки отображаются в Adobe Acrobat или Reader для уведомления пользователей о статусе действительности содержимого. Adobe использует несколько значков для передачи информации о цифровых подписях:

Какую информацию о сертификате я должен ожидать в файле с цифровой подписью и сертификатом GPO?

PDF-файл, имеющий цифровую подпись и сертифицированный GPO, должен содержать следующую информацию:

Сертификат документа действителен, подписан начальником отдела документации [электронная почта защищена].

Причина подписания: GPO подтверждает, что этот документ не изменялся с момента его распространения GPO.

Как узнать, был ли изменен подписанный и сертифицированный PDF-файл?

Если содержимое PDF-файла, сертифицированного GPO, изменяется, сертификация становится недействительной. Пользователи узнают об этом по появлению желтого предупреждающего значка в программном обеспечении Adobe.

Желтый значок предупреждения

Если я сохраню на своем компьютере сертифицированный PDF-файл с цифровой подписью из

govinfo , останется ли подпись действительной?До тех пор, пока файл не будет изменен, электронная подпись останется действительной.Пользователи могут сохранять файлы PDF, подписанные цифровой подписью и сертифицированные GPO, для дальнейшего использования или отправлять их по электронной почте другим пользователям, не затрагивая цифровую подпись.

Я открыл заверенный цифровой подписью документ, который сохранил на своем компьютере несколько недель назад. Как я могу убедиться, что он не поврежден?

Проверить действительность подписи можно в любой момент. Для этого откройте документ в Adobe Acrobat или Adobe Reader. Щелкните значок панели подписи, затем щелкните «Проверить все», затем «ОК».Программное обеспечение выполнит проверку, чтобы убедиться, что цифровой сертификат, использованный для подписи документа, действителен.

Значок панели подписи

У меня есть измененный PDF-документ. Есть ли способ увидеть подписанную версию?

Если в подписанную версию документа вносятся изменения, Adobe Acrobat и Reader предоставляют возможность просмотра подписанной версии. Чтобы получить доступ к этой функции, щелкните значок панели подписи, затем выберите и разверните подпись и выберите «Щелкните, чтобы просмотреть эту версию».«Если доступно несколько версий, пользователи смогут выбрать этот вариант.

Значок панели подписи

Могу я увидеть несколько примеров измененных файлов PDF?

Этот файл был подписан, но не сертифицирован и изменен (PDF). Вы заметите, что значок проверки ленты был заменен желтым значком предупреждения, и вы увидите подписанную версию файла.

Желтый значок предупреждения

Где я могу получить дополнительную помощь, используя сертифицированные PDF-файлы с цифровой подписью?

Дополнительная справочная информация доступна на веб-сайте Adobe.

Дополнительные ресурсы

Политика цифровой подписиGSA | GSA

- Дата публикации: 05.02.2018

- Статус: Проверено

- Дата устаревания: 05.02.25

АДМИНИСТРАЦИЯ ОБЩИХ УСЛУГ

Вашингтон, округ Колумбия 20405

ИТ-директор 2162.2

5 февраля 2018 г.

ЗАКАЗ GSA

ТЕМА: Политика цифровой подписи GSA

1. Назначение . Этот Приказ разрешает использование цифровых подписей в качестве предпочтительного средства предоставления подписей для всех документов GSA. Использование GSA цифровых подписей повысит эффективность, увеличит экономию, сократит или отменит бумажные и бумажные требования к подаче документов и упростит подписи между сторонами, находящимися в разных местах. Цифровые подписи более безопасны и надежны, чем традиционные подписи пером и чернилами.

Цифровые подписи более безопасны и надежны, чем традиционные подписи пером и чернилами.

2. Аннулирование . Этим Приказом отменяются электронные подписи CIO 2180.1 для средств, обязательных по контракту, от 25 января 2008 г. и CIO 2162.1 «Электронные подписи» от 2 декабря 2010 г.

3. Применимость .

а. Настоящий Приказ распространяется на персонал GSA, ответственный за подписание документов в поддержку операций GSA.

г. Настоящий приказ применяется к Управлению генерального инспектора (OIG) в той мере, в какой OIG определяет, что этот приказ соответствует независимым полномочиям OIG в соответствии с Законом об IG, и не противоречит другим политикам OIG или миссии OIG.

г. Настоящий приказ применяется к Гражданской апелляционной комиссии по контрактам (CBCA) в той степени, в которой CBCA определяет, что приказ соответствует независимым полномочиям CBCA в соответствии с Законом о контрактных спорах, а также применимыми постановлениями и решениями судов.

4. Справочная информация . Цифровые подписи используются для аутентификации и проверки целостности подписанных электронных записей. Цифровая подпись гарантирует подлинность электронного документа или сообщения при цифровой связи и использует методы математического шифрования для подтверждения подлинности оригинальной и неизмененной документации.Персонал GSA обладает сертификатами открытого ключа, необходимыми для цифровой подписи документов. Цифровая подпись, сделанная с помощью этих сертификатов, свидетельствует о том, что конкретное лицо подписало электронную запись и что она не была изменена. Получатель подписанного документа может полагаться на цифровую подпись как на доказательство третьей стороне того, что подпись была создана заявленным подписавшим.

5. Политика . Использование цифровых подписей в документах GSA приветствуется как часть его обычной деятельности, включая обязательство по выделению средств по контракту.Метод аутентификации, используемый для цифровых подписей, должен соответствовать оценке риска электронной аутентификации, указанной в OMB M-04-04 Руководство по электронной аутентификации для федеральных агентств, и соответствующим технологическим мерам безопасности, применимым к этому уровню риска согласно NIST 800-63. Рекомендации по цифровой идентификации.

Рекомендации по цифровой идентификации.

6. Реализация .

а. Для цифровых подписей персонал GSA имеет право использовать решение GSA Digital Signature Solution (DSS). Инструкции по использованию GSA DSS можно найти на странице GSA InSite, посвященной цифровым подписям.

г. Согласно Части 504 GSA Acquisition Manual (GSAM), контракты, модификации контрактов, общие соглашения о покупке, а также заказы и / или заказы на доставку могут выполняться вручную или в электронном виде с помощью цифровой подписи, и использование цифровых подписей приветствуется.

7. Список литературы .

8. Подпись .

/ S / _________________________________

ДЭВИД ШАЙВ

Директор по информационным технологиям

Офис GSA IT

Внедрение технологий электронной подписи | Национальный архив

Руководство по ведению документации для агентств, внедряющих технологии электронной подписи

18 октября 2000 г. *

*

1.0 Резюме

Решения агентства относительно надлежащего документирования программных функций, его методологий оценки рисков и методов управления записями являются важными и взаимосвязанными аспектами инициативы электронной подписи. В данном руководстве более подробно рассматриваются следующие ключевые моменты:

- Агентства должны учитывать требования к ведению документации при внедрении Закона об устранении государственного документооборота (GPEA). (См .: Раздел 2.0)

- Если необходимо сохранить запись с электронной подписью, будь то в течение ограниченного периода времени или постоянно, то агентство должно обеспечить ее надежность с течением времени. (См .: Раздел 4.0)

- Существуют различные подходы к обеспечению надежности записей с электронной подписью. (см .: раздел 4.3)

- Информационные системы, которые агентства используют для выполнения требований GPEA к электронной подписи, будут создавать новые записи или дополнять существующие.

(См .: Раздел 5.1.)

(См .: Раздел 5.1.) - Агентства определяют, какие записи электронной подписи следует сохранить, исходя из своих оперативных потребностей и восприятия риска. (См .: Раздел 5.2)

- Агентства не имеют права распоряжаться записями без утвержденного разрешения на распоряжение записями от Национального управления архивов и документации (NARA). (См .: Раздел 2.0)

- Агентства должны разработать графики записей с предлагаемыми сроками хранения для новых записей для проверки NARA. Возможно, потребуется изменить полномочия по удалению существующих записей. (см .: разделы 5.1 и 5.4)

- Записи с электронной подписью, подтверждающие законные права, и записи с электронной подписью, которые должны храниться постоянно, требуют особого внимания. (см .: разделы 5.5 и 5.6)

- Когда агентства используют сторонних подрядчиков, они могут использовать определенный язык контрактов, чтобы обеспечить выполнение требований к управлению записями.

(См .: Раздел 5.3)

(См .: Раздел 5.3)

2.0 Введение

Закон о запрещении правительственного документооборота (GPEA, Pub. L. 105-277) требует, чтобы федеральные агентства, когда это практически возможно, использовали электронные формы, электронную регистрацию и электронные подписи для ведения официальных дел с общественностью к 2003 году.При этом агентства будут создавать записи, имеющие деловую, юридическую и, в некоторых случаях, историческую ценность. В этом руководстве основное внимание уделяется вопросам управления записями, включающим записи, созданные с использованием технологии электронной подписи. Он дополняет руководство Управления управления и бюджета (OMB) для агентств, реализующих GPEA, а также другие руководства Национального управления архивов и документации (NARA).

Программа управления звуковыми записями является неотъемлемой частью стандартных деловых операций агентства.Агентства должны учитывать требования к управлению записями при внедрении GPEA или всякий раз, когда они проектируют или дополняют электронную информационную систему. Федеральный закон о документации (44 USC 3101) требует от федеральных агентств «создавать и хранить записи, содержащие адекватную и надлежащую документацию об организации, функциях, политике, решениях, процедурах и основных операциях агентства». Это требование распространяется и на электронные записи. Агентства, которые не всегда придерживаются стандартных методов управления записями, рискуют не иметь записей, на которые можно было бы положиться в ходе последующих деловых операций или действий.

Федеральный закон о документации (44 USC 3101) требует от федеральных агентств «создавать и хранить записи, содержащие адекватную и надлежащую документацию об организации, функциях, политике, решениях, процедурах и основных операциях агентства». Это требование распространяется и на электронные записи. Агентства, которые не всегда придерживаются стандартных методов управления записями, рискуют не иметь записей, на которые можно было бы положиться в ходе последующих деловых операций или действий.

Это руководство предназначено как для специалистов по информационным технологиям (ИТ), которые устанавливают системы электронной подписи и которые могут быть не знакомы с последствиями управления записями, так и для персонала агентства, занимающегося управлением записями. Хорошие ИТ-практики дополняют или параллельны передовым методам управления записями. В системах, реализованных в результате GPEA, требования к управлению записями сформируют ядро требований к ИТ-системе. При внедрении технологий электронной подписи ИТ-специалисты должны знать, что подписи являются неотъемлемой частью записи. Если запись необходимо сохранить, будь то в течение ограниченного периода времени или постоянно, то агентству необходимо обеспечить надежность записи с электронной подписью с течением времени.

Если запись необходимо сохранить, будь то в течение ограниченного периода времени или постоянно, то агентству необходимо обеспечить надежность записи с электронной подписью с течением времени.

Архивариус Соединенных Штатов должен утвердить распоряжение федеральными архивами с помощью утвержденного NARA органа по распоряжению документами или графика контроля архивов, прежде чем агентства смогут их уничтожить. (44 USC 3303a (а)). Новые информационные системы или серии записей, которые не были запланированы (т. Е.не имеют полномочий по удалению записей) должны быть оценены NARA. Персоналу агентства по управлению записями следует связаться с NARA, чтобы начать процесс планирования. Дополнительная информация о планировании записей и руководстве по управлению записями NARA доступна на веб-сайте NARA и в публикациях NARA. См. Приложение B для получения дополнительной информации о программах и услугах NARA по управлению записями.

В этом руководстве обсуждаются принципы управления записями, которые применяются к технологии электронной подписи в целом. Электронные подписи могут выполняться с помощью нескольких различных технологий, таких как персональный идентификационный номер (PIN), цифровые подписи, смарт-карты и биометрия. Если потребуется дополнительное руководство по управлению записями, зависящее от технологии, NARA будет работать с агентствами над его разработкой.

Электронные подписи могут выполняться с помощью нескольких различных технологий, таких как персональный идентификационный номер (PIN), цифровые подписи, смарт-карты и биометрия. Если потребуется дополнительное руководство по управлению записями, зависящее от технологии, NARA будет работать с агентствами над его разработкой.

В данном руководстве , а не , рассматриваются вопросы управления записями, связанные с электронными информационными системами, используемыми для создания электронных подписей. Эти вопросы рассматриваются в других руководящих документах NARA.Это руководство также не касается вопросов, связанных с Законом о свободе информации (FOIA) и Законом о конфиденциальности, которые относятся к компетенции Министерства юстиции и Управления управления и бюджета, соответственно.

3.0 Фон

3.1 Записи жизненного цикла по сравнению с жизненным циклом разработки системы

Термины «жизненный цикл записей» и «жизненный цикл разработки системы» — важные понятия, которые иногда путают при обсуждении информационных технологий и управления записями.

Жизненный цикл записей : Жизненный цикл записей — это продолжительность жизни записи от ее создания или получения до ее окончательного удаления. Обычно он описывается в три этапа: создание, обслуживание и использование, а также окончательное удаление. Большая часть этого руководства касается этапа создания, поскольку запись электронной подписи создается на первом этапе жизненного цикла записи. Второй этап, обслуживание и использование, — это часть жизненного цикла записей, в которой запись либо поддерживается в агентстве во время активного использования, либо поддерживается в автономном режиме, когда использование менее частое.Заключительный этап жизненного цикла записи — это размещение, которое описывает окончательную судьбу записи. Федеральные записи классифицируются как имеющие статус «временного» или «постоянного». Временные записи хранятся агентствами в течение определенных периодов времени, прежде чем они будут уничтожены или удалены. Постоянные записи сначала хранятся в агентствах, а затем по закону передаются NARA. Записи с электронной подписью могут быть временными или постоянными. Возможное удаление записей с электронной подписью является предметом переговоров между агентством и NARA, но агентства не имеют права удалять записи без разрешения NARA.

Записи с электронной подписью могут быть временными или постоянными. Возможное удаление записей с электронной подписью является предметом переговоров между агентством и NARA, но агентства не имеют права удалять записи без разрешения NARA.

Жизненный цикл разработки системы : «Жизненный цикл разработки системы» описывает фазы разработки электронной информационной системы. Эти этапы обычно включают в себя запуск, определение, проектирование, разработку, развертывание, эксплуатацию, техническое обслуживание, улучшение и вывод из эксплуатации. Важным шагом на нескольких этапах является определение, разработка и уточнение модели данных, которая включает обработку создаваемых или управляемых записей. Информационные системы, разработанные в соответствии с методологиями разработки систем, включая те, которые агентства используют для выполнения требований GPEA к электронной подписи, будут создавать новые записи или дополнять существующие записи.

Жизненный цикл записей часто превышает жизненный цикл разработки системы. В этом случае агентству необходимо хранить запись в течение периода времени, превышающего срок службы электронной информационной системы, сгенерировавшей электронную подпись. Это создает особые проблемы, такие как поддержание надежности записи при переходе с одной системы на другую.

В этом случае агентству необходимо хранить запись в течение периода времени, превышающего срок службы электронной информационной системы, сгенерировавшей электронную подпись. Это создает особые проблемы, такие как поддержание надежности записи при переходе с одной системы на другую.

4.0 Надежные записи

4.1 Характеристики достоверных записей

Надежность, подлинность, целостность и удобство использования — это характеристики, используемые для описания достоверных записей с точки зрения управления записями.Агентству необходимо учитывать эти характеристики при планировании внедрения технологии электронной подписи, чтобы соответствовать своим внутренним деловым и юридическим потребностям, а также внешним правилам или требованиям. Степень усилий, затрачиваемых агентством на достижение этих характеристик, зависит от бизнес-потребностей агентства или восприятия риска. (См. Раздел 5.2 для обсуждения оценки риска.) Для транзакций, которые имеют решающее значение для бизнес-потребностей агентства, может потребоваться более высокий уровень уверенности в том, что они надежны, аутентичны, поддерживают целостность и пригодны для использования, чем транзакции менее критической важности. Чтобы узнать, заслуживают ли записи доверия с юридической точки зрения, обратитесь в офис главного юрисконсульта.

Чтобы узнать, заслуживают ли записи доверия с юридической точки зрения, обратитесь в офис главного юрисконсульта.

Надежность : Надежная запись — это такая запись, содержимому которой можно доверять как полному и точному представлению транзакций, действий или фактов, которые она подтверждает, и на которые можно полагаться в ходе последующих транзакций или действий.

Подлинность : Подлинная запись — это такая запись, которая доказана как то, чем она задумывается, и что была создана или отправлена лицом, которое якобы создал и отправил ее.

Запись должна создаваться в момент транзакции или инцидента, к которому она относится, или вскоре после этого лицами, которые непосредственно осведомлены о фактах, или инструментах, обычно используемых в бизнесе для проведения транзакции.

Чтобы продемонстрировать подлинность записей, агентства должны внедрить и задокументировать политики и процедуры, которые контролируют создание, передачу, получение и обслуживание записей, чтобы гарантировать, что создатели записей авторизованы и идентифицированы, и что записи защищены от несанкционированного добавления, удаления и внесение изменений.

Целостность : Целостность записи означает ее полноту и неизменность.

Необходимо, чтобы запись была защищена от изменения без соответствующего разрешения. В политике и процедурах управления записями следует указывать, какие добавления или аннотации могут быть внесены в запись после ее создания, если таковые имеются, при каких обстоятельствах могут быть разрешены добавления или аннотации и кто уполномочен делать их. Любые разрешенные примечания или дополнения к записи, сделанные после ее завершения, должны быть явно указаны как примечания или дополнения.

Другой аспект целостности — структурная целостность записи. Структура записи, то есть ее физический и логический формат и отношения между элементами данных, составляющими запись, должны оставаться физически или логически неизменными. Несоблюдение структурной целостности записи может снизить ее надежность и подлинность.

Удобство использования : полезная запись — это запись, которую можно найти, извлечь, представить и интерпретировать. При любом последующем извлечении и использовании запись должна иметь возможность напрямую связываться с бизнес-деятельностью или транзакцией, которая ее породила.Должна быть возможность идентифицировать запись в контексте более широкой деловой деятельности и функций. Следует поддерживать связи между записями, которые документируют последовательность действий. Эти контекстные связи записей должны нести информацию, необходимую для понимания транзакции, которая их создала и использовала.

При любом последующем извлечении и использовании запись должна иметь возможность напрямую связываться с бизнес-деятельностью или транзакцией, которая ее породила.Должна быть возможность идентифицировать запись в контексте более широкой деловой деятельности и функций. Следует поддерживать связи между записями, которые документируют последовательность действий. Эти контекстные связи записей должны нести информацию, необходимую для понимания транзакции, которая их создала и использовала.

4.2 Сохранение достоверных записей

Для того, чтобы запись оставалась надежной, аутентичной, сохранялась целостность и могла использоваться до тех пор, пока она необходима, необходимо сохранить ее содержимое, контекст, а иногда и структуру.Надежная запись сохраняет фактическое содержимое самой записи и информацию о записи, относящуюся к контексту, в котором она была создана и использована. Конкретная контекстная информация будет варьироваться в зависимости от деловых, юридических и нормативных требований деловой деятельности (например, выдачи разрешений на землепользование на федеральных землях). Также может возникнуть необходимость сохранить структуру или расположение его частей. Несохранение структуры записи нарушит ее структурную целостность.Это, в свою очередь, может подорвать надежность и подлинность записи.

Также может возникнуть необходимость сохранить структуру или расположение его частей. Несохранение структуры записи нарушит ее структурную целостность.Это, в свою очередь, может подорвать надежность и подлинность записи.

При работе с сохранением содержания, контекста и структуры записей, которые дополняются электронными подписями, следует учитывать особые требования:

- Содержимое: электронная подпись или подписи в записи являются частью содержимого. Они указывают, кто подписал запись и одобрил ли этот человек содержание записи. Множественные подписи могут указывать на первоначальное одобрение и последующие согласования.Подписи часто сопровождаются датами и другими идентификаторами, такими как организация или должность. Все это является частью содержания записи и требует сохранения. Отсутствие этой информации серьезно влияет на надежность и подлинность документа.

- Контекст: некоторые технологии электронной подписи полагаются на отдельные идентификаторы, которые не встроены в содержимое записи, пути доверия и другие средства для создания и проверки действительности электронной подписи (см.

Раздел 5.1). Эта информация находится за пределами содержимого записи , но, тем не менее, важна для контекста записи , поскольку она предоставляет дополнительные свидетельства для поддержки надежности и подлинности записи. Отсутствие этих контекстных записей серьезно влияет на способность проверять достоверность подписанного контента.

Раздел 5.1). Эта информация находится за пределами содержимого записи , но, тем не менее, важна для контекста записи , поскольку она предоставляет дополнительные свидетельства для поддержки надежности и подлинности записи. Отсутствие этих контекстных записей серьезно влияет на способность проверять достоверность подписанного контента. - Структура: Сохранение структуры записи означает, что ее физический и логический формат и отношения между элементами данных, составляющими запись, остаются физически и логически неизменными.Агентство может определить, что необходимо сохранить структуру электронной подписи. В этом случае необходимо сохранить оборудование и программное обеспечение, которые создали подпись (например, чипы или алгоритмы шифрования), чтобы вся запись могла быть повторно подтверждена в более позднее время по мере необходимости.

4.3 Какие подходы доступны агентствам для обеспечения надежности документов с электронной подписью с течением времени?

Существуют различные подходы, которые агентства могут использовать для обеспечения надежности документов с электронной подписью с течением времени. Агентства выберут подход, который будет для них практичным и будет соответствовать потребностям их бизнеса и оценке рисков. Ниже обсуждаются два различных подхода, которые использовали агентства.

Агентства выберут подход, который будет для них практичным и будет соответствовать потребностям их бизнеса и оценке рисков. Ниже обсуждаются два различных подхода, которые использовали агентства.

Один подход : Агентство может по своему усмотрению вести соответствующую документацию о действительности записей, такую как записи проверки доверия, собранные во время или почти во время подписания записи. Этот подход требует, чтобы агентства сохраняли контекстную информацию для надлежащего документирования процессов, имевших место на момент электронной подписи записи, а также самой записи с электронной подписью.Дополнительная контекстная информация должна храниться до тех пор, пока сохраняется запись с электронной подписью. Таким образом, агентство сохраняет действительность подписи и отвечает требованиям к документации, сохраняя контекстную информацию, которая документировала действительность электронной подписи на момент подписания записи.

Поддержание адекватной документации о действительности, собранной во время или почти во время подписания записи, может быть предпочтительным для записей, которые хранятся постоянно или долгое время, поскольку они меньше зависят от технологии и их гораздо легче поддерживать по мере развития технологий с течением времени. Однако при использовании этого подхода имя подписи может оставаться нечитаемым с течением времени из-за побитового ухудшения записи или в результате технологического устаревания. Агентства должны гарантировать, что для постоянных записей напечатанное имя подписавшего и дата выполнения подписи были включены как часть любой удобочитаемой формы (такой как электронный дисплей или распечатка) электронной записи.

Однако при использовании этого подхода имя подписи может оставаться нечитаемым с течением времени из-за побитового ухудшения записи или в результате технологического устаревания. Агентства должны гарантировать, что для постоянных записей напечатанное имя подписавшего и дата выполнения подписи были включены как часть любой удобочитаемой формы (такой как электронный дисплей или распечатка) электронной записи.

Другой подход : Агентство может сохранить возможность повторной проверки цифровых подписей.Подход к повторной проверке требует, чтобы агентства сохраняли возможность повторной проверки цифровой подписи вместе с самой записью с электронной подписью. Информация, необходимая для повторной проверки (т. Е. Открытый ключ, используемый для проверки подписи, сертификат, относящийся к этому ключу, и список отзыва сертификатов из центра сертификации, который соответствует времени подписания), должна храниться до тех пор, пока -подписанная запись сохраняется. Как контекстная, так и структурная информация записи должна быть сохранена, как описано в Разделе 4. 2.

2.

Этот подход потенциально более обременительный, особенно для записей с цифровой подписью, требующих длительного хранения, из-за проблем, связанных с устареванием оборудования и программного обеспечения. Если агентство выбирает этот подход для постоянных записей, оно должно связаться с NARA, чтобы обсудить, что им нужно сделать для передачи записей в NARA. Как и в первом подходе, агентство должно гарантировать, что напечатанное имя электронной подписи и дата выполнения подписи включены как часть любой удобочитаемой формы (такой как электронный дисплей или распечатка) электронной записи.

Особые соображения в отношении записей, подтверждающих юридические права, и записей, которые должны храниться постоянно, обсуждаются в разделах 5.5 и 5.6 соответственно.

Отсутствие отказа от авторства:

Независимо от подхода, используемого агентством, должна быть реализована определенная форма технических услуг по предотвращению отказа от авторства для защиты надежности, подлинности, целостности и удобства использования, а также конфиденциальности и законного использования информации с электронной подписью. Фиксация авторства — одна из важнейших услуг безопасности в вычислительных средах, которая в основном применяется в системах обработки сообщений и электронной коммерции. Службы предотвращения отказа от авторства, которые используются в электронной коммерции, также могут использоваться для проверки надежности записей с электронной подписью. Услуги по фиксации авторства предоставляют неопровержимые доказательства того, что действие имело место. Сервисы защищают одну сторону транзакции (например, электронное подписание записи) от отказа другой стороной в том, что имело место конкретное событие или действие.Услуги также обеспечивают гарантии, которые защищают все стороны от ложных утверждений о том, что запись была подделана или не была отправлена или получена.

Фиксация авторства — одна из важнейших услуг безопасности в вычислительных средах, которая в основном применяется в системах обработки сообщений и электронной коммерции. Службы предотвращения отказа от авторства, которые используются в электронной коммерции, также могут использоваться для проверки надежности записей с электронной подписью. Услуги по фиксации авторства предоставляют неопровержимые доказательства того, что действие имело место. Сервисы защищают одну сторону транзакции (например, электронное подписание записи) от отказа другой стороной в том, что имело место конкретное событие или действие.Услуги также обеспечивают гарантии, которые защищают все стороны от ложных утверждений о том, что запись была подделана или не была отправлена или получена.

Существует несколько структур для предотвращения отказа от авторства, и агентства будут выбирать структуру, которая соответствует их потребностям. Одной из возможных рамок является модель неотказуемости ISO (Международной организации по стандартизации) («Сохранение авторства — Часть 1: Общая модель», ISO / IEC JTC1 / SC27 N1503, ноябрь 1996 г . ; «Сохранение авторства — Часть 2: Использование симметричных методов», ISO / IEC JTC1 / SC27 N1505, ноябрь 1996 г.).Основные элементы модели ISO перечислены ниже:

; «Сохранение авторства — Часть 2: Использование симметричных методов», ISO / IEC JTC1 / SC27 N1505, ноябрь 1996 г.).Основные элементы модели ISO перечислены ниже:

- Доказательство происхождения сообщения и проверка : Это показывает, что отправитель создал сообщение (запись с электронной подписью). Отправитель (лицо, подписывающее запись в электронном виде) должен создать сертификат подтверждения происхождения с помощью службы предотвращения отказа от авторства. Запись с электронной подписью может быть отправлена другой стороне (получателю записи с электронной подписью или другому заявлению для дальнейшей обработки) с помощью службы доставки без отказа от авторства.Получатель должен хранить это свидетельство, используя службу хранения без отказа от авторства. В случае разногласий отправитель может позже получить эти доказательства.

- Свидетельство о получении сообщения : Это доказывает, что сообщение (запись с электронной подписью) было доставлено.

Получатель должен создать и отправить сертификат подтверждения получения, используя службу центра доставки без отказа от авторства. Отправитель получает это свидетельство и сохраняет его, используя службу хранения без возможности отказа от авторства; позже его можно будет восстановить, если возникнет спор.

Получатель должен создать и отправить сертификат подтверждения получения, используя службу центра доставки без отказа от авторства. Отправитель получает это свидетельство и сохраняет его, используя службу хранения без возможности отказа от авторства; позже его можно будет восстановить, если возникнет спор. - Временная метка транзакции : Эта временная метка генерируется службой фиксации авторства как часть свидетельства того, что событие или действие имело место.

- Долгосрочное хранилище : используется для хранения сертификатов происхождения и получения. В случае спора судья использует это хранилище для извлечения доказательств. В зависимости от длины хранилища может возникнуть необходимость решить проблемы миграции программного и аппаратного обеспечения в рамках проектирования этого объекта.

- Судья : Судья используется для разрешения споров на основе хранимых доказательств, если отправитель или получатель документов с электронной подписью предъявляет ложные требования.

Изменено по: Орфали, Роберт, Харки, Дэн и Джери Эдвардс. Руководство по выживанию клиент-сервер. John Wiley & Sons: Нью-Йорк, 1999, стр. 144.

4.4 Какие шаги следует предпринять агентствам, чтобы обеспечить надежность документов, подписанных электронным способом?

Для создания достоверных записей с электронными подписями агентству необходимо:

- Создавать и поддерживать документацию систем, используемых для создания записей, содержащих электронные подписи.

- Убедитесь, что записи, содержащие электронные подписи, создаются и хранятся в безопасной среде, которая защищает записи от несанкционированного изменения или уничтожения.

- Внедрить стандартные рабочие процедуры для создания, использования и управления записями, содержащими электронные подписи, и вести соответствующую письменную документацию этих процедур.

- Создавайте и поддерживайте записи в соответствии с этими задокументированными стандартными операционными процедурами.

- Обучить персонал агентства стандартным рабочим процедурам.

- Получите от NARA официальные полномочия по удалению как записей, содержащих электронные подписи, так и связанных с ними записей, которые необходимы для достоверных записей (см. Раздел 4.0). (Наличие официальных органов распоряжения поможет агентству, когда оно столкнется с требованиями предоставить записи, которые, согласно данным властям, были уничтожены.)

5.0 Прочие вопросы управления записями

5.1 Какие новые записи могут быть созданы с помощью технологии электронной подписи? Решения агентства о принятии или создании записей с электронной подписью порождают новые типы связанных записей. Агентства должны идентифицировать содержание, контекст и структуру записей с помощью электронных подписей и определять, что им нужно будет сохранить, чтобы иметь достоверные записи для целей агентства. Следующий список включает многие записи, которые могут быть связаны с инициативой электронной подписи. Эти записи должны быть запланированы (иметь утвержденные органы по удалению от NARA) в соответствии с электронно подписанными записями, к которым они относятся.

Эти записи должны быть запланированы (иметь утвержденные органы по удалению от NARA) в соответствии с электронно подписанными записями, к которым они относятся.

- Документация, удостоверяющая личность : Информация, которую агентство использует для идентификации и аутентификации конкретного человека в качестве источника записи с электронной подписью. Примерами этого могут быть пин-код или цифровой сертификат, присвоенный физическому лицу. Эта информация может быть передана физическим лицам посредством письменной корреспонденции и не обязательно появляется в записи, подписанной электронной подписью.В зависимости от способа реализации это либо контент , либо контекст .

- Электронные подписи : Метод подписи электронного документа, который идентифицирует и аутентифицирует конкретное лицо как источник сообщения и указывает на то, что такое лицо одобряет информацию, содержащуюся в электронном сообщении. Электронная подпись может быть встроена в содержимое записи или может храниться отдельно.

- Если технология электронной подписи отделяет подпись от остальной части записи, она должна быть каким-то образом связана и зафиксирована в системе ведения записей, чтобы сохранить полное содержание записи.

- Записи проверки доверия : Записи, которые агентство считает необходимыми для документирования того, когда и как была проверена подлинность подписи. Примером этого может быть протокол онлайн-статуса сертификата (OCSP) или другой ответ от сервера центра сертификации. Это контекстная информация .

- Сертификаты : Электронный документ, который связывает подтвержденную личность с открытым ключом, который используется для проверки цифровой подписи в реализациях инфраструктуры открытого ключа.Это контекстная информация .

- Список отозванных сертификатов : В реализациях инфраструктуры открытых ключей — список сертификатов, которые центр сертификации отозвал в определенное время. Когда центр сертификации помещает сертификат в список отзыва, приложение агентства может отклонить цифровую подпись.

Это контекстная информация .

Это контекстная информация . - Пути доверия : В реализациях инфраструктуры открытых ключей — цепочка сертификатов доверенных третьих сторон между сторонами транзакции, которая заканчивается выдачей сертификата, которому доверяет доверяющая сторона.Путь доверия — это одни из данных, необходимых для проверки полученной цифровой подписи. Это контекстная информация .

- Политика сертификатов : В реализациях инфраструктуры открытых ключей — набор правил, определяющих применимость сертификата к определенному сообществу и / или классу приложений с общими требованиями безопасности. Это контекстная информация .

- Положения о практике сертификации : В реализациях инфраструктуры открытых ключей — практические положения сертификационного органа по выдаче сертификатов.Это контекстная информация .

- Алгоритмы хеширования / шифрования / подписи : Программное обеспечение для создания вычислительных вычислений, используемых для создания или проверки цифровых подписей.

Это структура , информация .

Это структура , информация .

5.2 Как агентства определяют, какие из этих записей электронной подписи оставить?

Агентства устанавливают методы управления записями на основе своих операционных потребностей и восприятия рисков. Операционные потребности определяются на основе подхода к обеспечению надежности записей с электронной подписью с течением времени (см. Раздел 4.3). Оценка риска и снижение риска, наряду с другими методологиями, используются для установления требований к документации для деятельности агентства. При оценке риска следует учитывать возможные последствия утерянных или невосстановимых записей, включая юридический риск и финансовые затраты, связанные с потенциальными убытками, вероятность того, что произойдет событие, вызывающее ущерб, и затраты на принятие мер по смягчению последствий. Риск определяется здесь, с точки зрения NARA, как (1) риск оспаривания записей (например, судебное разбирательство), которого можно ожидать в течение срока действия записи, и (2) степень, в которой агентство или граждане будут понести убытки, если надежность документов, подписанных электронным способом, не может быть надлежащим образом задокументирована. Оценка риска также может применяться к записям программ электронной подписи, чтобы определить уровень документации, необходимой для проверки подписи. Концепции надежности, подлинности, целостности и удобства использования, обсуждаемые в разделе 4.1, могут помочь агентствам установить критерии для типов записей, связанных с электронной подписью, которые они должны хранить для документирования своих программ.

Оценка риска также может применяться к записям программ электронной подписи, чтобы определить уровень документации, необходимой для проверки подписи. Концепции надежности, подлинности, целостности и удобства использования, обсуждаемые в разделе 4.1, могут помочь агентствам установить критерии для типов записей, связанных с электронной подписью, которые они должны хранить для документирования своих программ.

5.3 Передача материалов записи электронной подписи от подрядчиков агентствам

Поскольку правительство начинает взаимодействовать с гражданами в электронном виде, агентства могут нанимать сторонних подрядчиков для интеграции технологии электронной подписи в свои бизнес-процессы.Примером является программа сертификатов доступа к электронным услугам (ACES) Администрации общих служб. Использование стороннего подрядчика не освобождает агентство от его обязанности предоставлять адекватную и надлежащую документацию материала записи электронной подписи. Когда агентства используют сторонних подрядчиков, они могут использовать определенный язык контрактов, чтобы обеспечить выполнение требований к управлению записями. Агентствам может потребоваться принять специальные меры для получения материалов записи электронной подписи от третьих лиц или обеспечить соблюдение третьими сторонами требований к хранению записей.

Когда агентства используют сторонних подрядчиков, они могут использовать определенный язык контрактов, чтобы обеспечить выполнение требований к управлению записями. Агентствам может потребоваться принять специальные меры для получения материалов записи электронной подписи от третьих лиц или обеспечить соблюдение третьими сторонами требований к хранению записей.

5.4 Когда агентство должно изменить свой график записей, чтобы включить записи с электронной подписью?

Расписания записей — это бизнес-правила, которые описывают типы записей, которые производит агентство, и сроки хранения этих записей. Графики записей необходимо изменить, когда:

- Создается

- новых записей, таких как перечисленные в Разделе 5.1;

- агентство определяет, что включение электронной подписи в запись приведет к изменению срока хранения этой записи;

- включение электронной подписи и / или связанные с этим параллельные изменения в рабочем процессе существенно изменяют характер записи.

NARA предоставит сотрудникам архивов агентства конкретные рекомендации по составлению расписания. Если агентство применяет технологию электронной подписи к записям, для которых запланировано постоянное хранение, обратитесь в NARA.

5.5 Особые соображения, касающиеся долгосрочных записей с электронной подписью, защищающих законные права.

При внедрении технологии электронной подписи агентства должны уделять особое внимание использованию электронных подписей в электронных записях, сохраняющих законные права.Поскольку долгосрочные временные и постоянные записи, подписанные электронным способом, имеют больший срок службы, чем типичные циклы устаревания программного обеспечения, практически наверняка агентствам придется перенести эти записи на более новые версии программного обеспечения для сохранения доступа. Процесс миграции программного обеспечения (в отличие от миграции носителя) может сделать недействительной цифровую подпись, встроенную в запись. Этот может отрицательно повлиять на способность агентства признать или обеспечить соблюдение законных прав, задокументированных в этих записях.

Этот может отрицательно повлиять на способность агентства признать или обеспечить соблюдение законных прав, задокументированных в этих записях.

5.6 Требования NARA к постоянным записям с электронной подписью

Для постоянных записей агентства должны гарантировать, что напечатанное имя электронной подписи, а также дата, когда была подписана, были включены как часть любой удобочитаемой формы (такой как электронный дисплей или распечатка) электронной записи. NARA требует этого, чтобы имя подписавшего сохранялось как часть записи.

Приложение A — Ключевые термины и определения

ПРИМЕЧАНИЕ: Многие из этих определений взяты из Льюиса Дж.Беллардо и Линн Леди Беллардо, сост., Глоссарий для архивистов, хранителей рукописей и менеджеров документации , Серия «Основы архивов» (Чикаго: Общество американских архивистов, , 1992). Самые последние определения см. В онлайн-глоссарии SAA, http://www.archivists.org/glossary/

Оценка : процесс определения стоимости и, следовательно, распоряжения записями (т. Е. Обозначение их как временных или постоянных) на основе их текущего административного, юридического и финансового использования; их доказательная и информационная ценность; их расположение и состояние; их внутренняя ценность; и их отношение к другим записям.( Глоссарий Общества американских архивистов, )

Е. Обозначение их как временных или постоянных) на основе их текущего административного, юридического и финансового использования; их доказательная и информационная ценность; их расположение и состояние; их внутренняя ценность; и их отношение к другим записям.( Глоссарий Общества американских архивистов, )

Аутентичность : Подлинная запись — это запись, соответствие которой подтверждено, и которая была создана или отправлена лицом, которое претендует на создание и отправку.

Центр сертификации [CA] : Как часть инфраструктуры открытых ключей, центр в сети, который выдает и управляет учетными данными безопасности и открытыми ключами для шифрования и дешифрования сообщений.

Содержание : Информация, которую должен передать документ ( Глоссарий Общества американских архивистов ).Слова, фразы, числа или символы, составляющие фактический текст записи, которые были созданы создателем записи.

Контекст : организационные, функциональные и операционные обстоятельства, в которых документы создаются и / или принимаются и используются ( Глоссарий Общества американских архивистов, ). Размещение записей в более крупной системе классификации записей, обеспечивающей перекрестные ссылки на другие связанные записи.

Документация : 1.В архиве — создание или получение документов, свидетельствующих о создателе, событии или действии. 2. В электронных записях — организованная серия описательных документов, объясняющих операционную систему и программное обеспечение, необходимые для использования и обслуживания файла, а также порядок, содержание и кодировку данных, которые он содержит. ( Глоссарий Общества американских архивистов, )

Электронная подпись : Технологически нейтральный термин, обозначающий различные методы подписи электронного сообщения, которые (а) идентифицируют и удостоверяют личность конкретного человека как источника электронного сообщения; и (b) указать, что такое лицо одобряет информацию, содержащуюся в электронном сообщении (определение из GPEA, Pub. Л. 105-277). Примеры технологий электронной подписи включают ПИН-коды, идентификаторы пользователей и пароли, цифровые подписи, цифровые подписи, а также аппаратные и биометрические токены.

Л. 105-277). Примеры технологий электронной подписи включают ПИН-коды, идентификаторы пользователей и пароли, цифровые подписи, цифровые подписи, а также аппаратные и биометрические токены.

Список общих записей : Список записей, регулирующий определенные серии записей, общих для нескольких или всех агентств или административных единиц корпорации ( Глоссарий Общества американских архивистов, ). Таблицы общих записей NARA (GRS) предоставляют полномочия по удалению временных административных записей, общих для нескольких или всех агентств федерального правительства.

Целостность : Целостность записи означает ее полноту и неизменность.

Отсутствие отказа от авторства : шаги, предпринятые агентством для обеспечения уверенности посредством использования контрольного журнала, что отправитель не может отрицать, что он является источником сообщения, и что получатель не может отрицать получение сообщения.

Протокол статуса онлайн-сертификата [OCSP] : проект протокола Интернет-связи рабочей группы IETF X.509 PKI, который полезен для определения текущего статуса цифрового сертификата без необходимости в списках отзыва сертификатов.

Инфраструктура открытого ключа [PKI] : ИТ-инфраструктура, которая позволяет пользователям в основном незащищенной общедоступной сети, такой как Интернет, безопасно и конфиденциально обмениваться данными с помощью пары публичных и частных криптографических ключей, которые получают и совместно используют авторитет, которому доверяют.

Запись : Все книги, бумаги, карты, фотографии, машиночитаемые материалы или другие документальные материалы, независимо от физической формы или характеристик, сделанные или полученные агентством США.S. Правительство в соответствии с федеральным законом или в связи с ведением публичного бизнеса и сохраняется или подходит для сохранения этим агентством или его законным правопреемником в качестве доказательства организации, функций, политики, решений, процедур, операций или другой деятельности правительства или из-за информативности данных в них (44 USC 3301).

Система ведения документации : Ручная или автоматизированная система, в которой записи собираются, систематизируются и классифицируются для облегчения их сохранения, поиска, использования и удаления.

Список записей : Документ, описывающий записи агентства, организации или административного подразделения, устанавливающий график их жизненного цикла и предоставляющий разрешение на их удаление ( Глоссарий Общества американских архивистов ), т. Е. Внешнее хранение с последующим уничтожением или передачей в Национальный архив.

Запись серии : единицы файла или документы, упорядоченные в соответствии с файловой системой или поддерживаемые как единое целое, поскольку они являются результатом одного и того же процесса накопления или хранения, той же функции или одной и той же деятельности; иметь определенную форму; или из-за каких-либо других отношений, возникающих в результате их создания, получения или использования. ( Глоссарий Общества американских архивистов, )

( Глоссарий Общества американских архивистов, )

Надежность : Надежная запись — это такая запись, содержимому которой можно доверять как полному и точному представлению транзакций, действий или фактов, которые они подтверждают, и на которые можно полагаться в ходе последующих транзакций или действий.

Повторная проверка : повторное подтверждение процесса проверки ранее проверенной электронной подписи.

Структура : физический и логический формат записи и отношения между элементами данных.

Удобство использования : полезная запись — это запись, которую можно найти, извлечь, представить и интерпретировать.

Проверка : Процесс, с помощью которого подтверждается, что сообщение / запись было отправлено аутентифицированным пользователем сети, то есть тем, кто надлежащим образом установил свою личность в сети.

Приложение B — Дополнительная информация и помощь

В дополнение к руководству по политике, которое можно получить от сотрудника отдела документации агентства, должностных лиц по управлению информационными ресурсами, юрисконсульта и генерального инспектора, федеральным агентствам предоставляется помощь в управлении документами через несколько офисов и программ NARA. Агентства найдут самый последний список контактов и программ управления записями NARA, размещенный на веб-странице NARA Records Management.